位置:首页 > 安全分类

[Python从零到壹] 十五.文本挖掘之数据预处理、Jieba工具和文本聚类万字详解

欢迎大家来到“Python从零到壹”,在这里我将分享约200篇Python系列文章,带大家一起去学习和玩耍,看看Python这个有趣的世界。所有文章都将结合案例、代码和作者的经验讲解,真心 ...

中国信通院牵头筹备汽车行业开源社区

随着开源技术占据各大新兴领域的技术路线,汽车行业开源软件使用成为常态,近几年更是将开源提升到企业战略地位。使用开源可以降低采购成本,开源软件迭代速度快的特点可以保持科 ...

CVE-2021-31956分析与利用

一、漏洞概括CVE-2021-31956是由Windows Ntfs组件系统存在整形溢出所导致,该漏洞可导致本地权限提升。二、漏洞复现环境三、漏洞成因该漏洞发生在ntfs.sys中的NtfsQueryEaUse ...

crypto之曼彻斯特编码

关注我们通过对数字信号进行编码来表示数据不归零编码、曼切斯特编码、差分曼切斯特编码都是其编码方式差分曼彻斯特编码是一种使用中位转变来计时的编码方案。数据通过在数 ...

黑客威胁英伟达解除挖矿锁,否则泄露源代码等机密数据

近日,知名芯片制造商、显卡巨头英伟达NVIDIA证实,其于上周遭受了网络攻击,部分员工凭据和英伟达专有信息数据遭窃。攻击者是一个名为Lapsus$的黑客组织,他们声称获取了英伟达1TB ...

“互联网+医疗”时代,如何保障网络安全?

随着互联网、大数据、云计算技术的快速发展,我国医疗机构的信息化程度越来越高,逐步向数字化医疗、智慧医疗发展。 然而,新型技术的使用也带来新的安全风险。近年来,医疗系统遭 ...

马斯克警告乌克兰:慎用星链,恐成攻击目标

SpaceX首席执行官马斯克警告称,该公司的星链Starlink卫星宽带服务很有可能在乌克兰成为“被针对的目标”。几天之前,一名互联网安全研究人员警告称,用于卫星通信的设备可能成为 ...

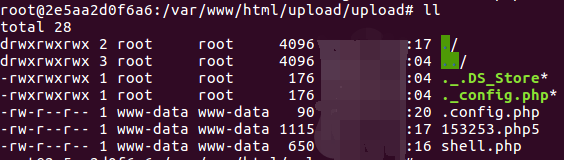

实战 | 记一次渗透实战-代码审计到getshell

0x00前言接到任务,需要对一些违法网站做渗透测试……0x01信息收集根据提供的目标,打开网站如下在尝试弱口令无果后,根据其特征去fofa以及谷歌搜了半天,期间搜出好多个UI差不多的 ...

NoPac/samAccountName Spoofing漏洞深入分析

STATEMENT声明由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,雷神众测及文章作者不为此承担任何责任。雷神众测拥有对此文章的修 ...

霍涛代表:建议建立健全国家统一互联网实名制认证平台

对此,全国人大代表、贵州白山云科技股份有限公司董事长兼首席执行官霍涛建议建立健全国家统一互联网实名制认证平台。霍涛提到,在我国,进一步建立健全国家统一互联网实名制认证 ...

中国信通院“数据安全合规治理(DSCG)专项行动”正式启动

随着《数据安全法》和《个人信息保护法》陆续出台,区域性数据安全相关法规政策接连发布,行业主管部门密集开展数据安全和个人信息保护专项工作,数据安全监管力度持续增强,合规已 ...

Linux内核漏洞——CVE-2022-0185分析与思考

简介CVE-2022-0185是一个Linux内核中"Filesystem Context"中的一个堆溢出漏洞,攻击者可以利用该漏洞发起DDoS攻击,实现容器逃逸和提升至主机权限。该漏洞是在Google KCTF(基于K ...

Gartner:企业需要重新定义网络安全领导者的角色

根据Gartner的最新调查,由于网络风险责任已被转移到IT以外,并且日益分散的生态系统导致网络安全领导者正在失去对决策的直接控制权,企业机构需要重新定义网络安全领导者的角 ...

追击黑手画像

黑手出现事情的起因是什么呢?是我默默在家吃饭的时候,手机上发来服务器被入侵的消息,这令我感到一脸懵,我的服务器也不是啥重要东西,上面啥也没有怎么还搞我???排查间谍后门那没办法 ...

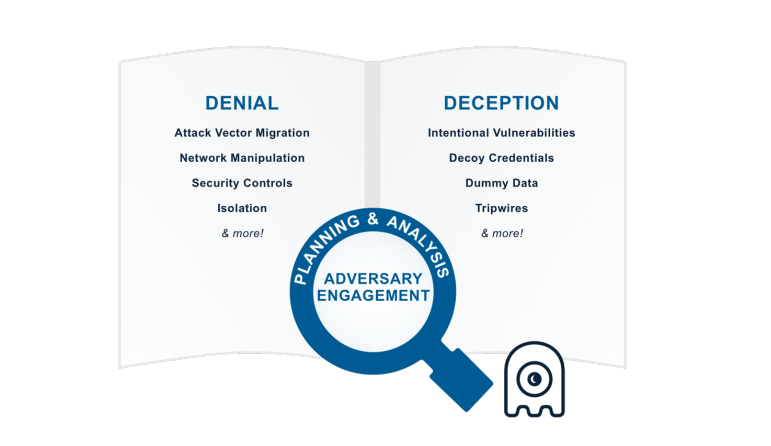

MITRE对手交战框架V1及一系列落地指导文件发布

背景介绍网络防御传统上侧重于使用纵深防御技术来抵挡攻击者访问组织的网络或关键网络资产。如果,当一名防御者(defenders)引入了欺骗性的工件(artifacts)和系统,这会立刻增加攻击 ...

关注!一种更具破坏力的DDoS放大攻击新模式

近日,内容分发网络(CDN)运营商Akamai表示,一种使网站快速瘫痪的DDoS放大攻击新方法正在被不法分子所利用。这种方法是通过控制数量巨大的中间设备(middlebox,主要是指配置不当的服 ...

同态加密被破解

近日,北卡罗来纳州立大学的研究人员宣称首次成功实施了针对同态加密的侧信道攻击,从同态加密过程中窃取数据。同态加密是一种被寄予厚望的新兴数据安全技术,允许对加密数据执行 ...

北约网络安全中心完成“量子安全VPN”测试

近日,北约网络安全中心(NCSC)已经完成了安全通信流(量子安全VPN)的测试运行,可以抵御量子计算攻击。NCSC的首席科学家Konrad Wrona表示,制定针对当前和未来威胁的保护计划变得越 ...

【技术分享】电动汽车充电站管理系统安全深度分析

当今社会对电动汽车的需求激增,为了实现可持续增长,配套基础设施也同样要快速发展。未来需要建立一个可靠的电动汽车充电生态系统以满足客户的需求,同时确保互联网系统和连接的 ...

linux中卸载提示设备正忙怎么办?

执行NFS挂载时,你可能会看到设备繁忙状态。在这种情况下,你必须以适当的方式强制卸载。在这种情况下,我们创建了 /var/linoxide 安装目录。如果尝试卸载远程分区,则会收到错误消 ...

【安全头条】俄罗斯航天局警告黑客攻击卫星视为宣战

1、美国安局对47个国家地区发起长达10余年网络攻击,外交部回应!(图源:外交部)3月3日,外交部发言人汪文斌主持例行记者会。有记者提问,据报道,3月2日,网络安全企业360公司发布《网络战 ...

Reproducible Machine Learning|可复现的机器学习发展、架构及基本工具使用概述

目录What is Reproducible Machine Learning?Reproducible Machine Learning的发展与架构Reproducible Machine Learning 基本工具代码版本管理—— Git数据版本管理—— DVC ...

无线(WiFi)网络的规划与设计

前言WLAN网络通过无线信号(高频电磁波)传输数据,随传输距离的增加无线信号强度会越来越弱,且相邻的无线信号之间会存在重叠干扰的问题,都会降低无线网络信号质量甚至导致无线网络 ...

2022 年最佳 SQL 注入检测工具

来源链接:https://www.wljslmz.cn/1109.htmlSQL 注入 (SQLi) 是一种可以访问敏感或私有数据的隐蔽攻击形式,它们最早是在上世纪末被发现的,尽管它们的年龄很大,但它们经常被用作 ...

ESET携手英特尔:通过基于硬件勒索软件检测加强终端安全

在谈到本次合作的时候,英特尔公司生态系统合作伙伴授权高级总监 Carla Rodriguez 表示:勒索软件对小型企业和大型企业都产生了影响,并可能导致全球范围内的经济损失。我们很高 ...

一、序言API为当今大多数数字体验提供了动力,API安全性仍然是大多数CXO最关心的问题。尽管数字化转型不断推动API在各个行业的应用,但恶意威胁行为比以往任何时候都更加瞄准AP...

一、序言API为当今大多数数字体验提供了动力,API安全性仍然是大多数CXO最关心的问题。尽管数字化转型不断推动API在各个行业的应用,但恶意威胁行为比以往任何时候都更加瞄准AP... 随着互联网的普及,网络安全变得越来越重要。Java等程序员需要掌握基本的web安全知识,防患于未然,下面列举一些常见的安全漏洞,以及对应的防御解决方案。常见的Web安全问题1.前端...

随着互联网的普及,网络安全变得越来越重要。Java等程序员需要掌握基本的web安全知识,防患于未然,下面列举一些常见的安全漏洞,以及对应的防御解决方案。常见的Web安全问题1.前端... 网安人易失业?这6大能力你达标了吗?想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。但另一边招聘市场又各种抱怨招不到人。其实这也说明一个问题:真实市场...

网安人易失业?这6大能力你达标了吗?想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。但另一边招聘市场又各种抱怨招不到人。其实这也说明一个问题:真实市场...