位置:首页 > 安全分类

史上讲解最好的 Docker 教程,从入门到精通(建议收藏的教程)

docker不是一个值得投入的领域,它解决的问题是Unix系统最初设计的一个疏忽。从一个不会用docker的小白,自己一步一步的摸索,中间也踩过许多坑。但任然,坚持从哪里跌倒就从哪里爬 ...

bypass 小技巧

1、bypass 403、4012、如果 Web 应用程序允许上传 .zip 文件,则 可通过zip://将 LFI 转换为 RCE。3、使用通配符bypass waf仅供技术研究。 ...

心动的WiFi——WiFi爆破学习记录

0x01 前言新搬的地方还没有安装WIFI,流量手机流量快烧完了,看着附近的WIFI,很是心动。于是上网搜索了一下教程进行试验,试验过程和结果,仅作为学习记录。0x02 实验环境台式机

Kal ...

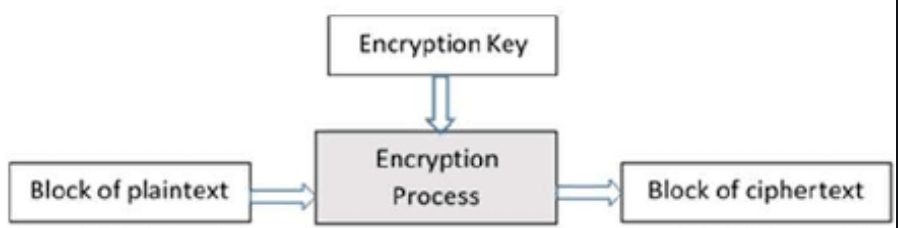

密码学的安全性浅析2

分组密码分组密码是一种对称密钥算法。它将明文分成多个等长的模块,使用确定的算法和对称密钥对每组分别加密解密。分组加密是极其重要的加密协议组成,其中典型的如AES和3DES ...

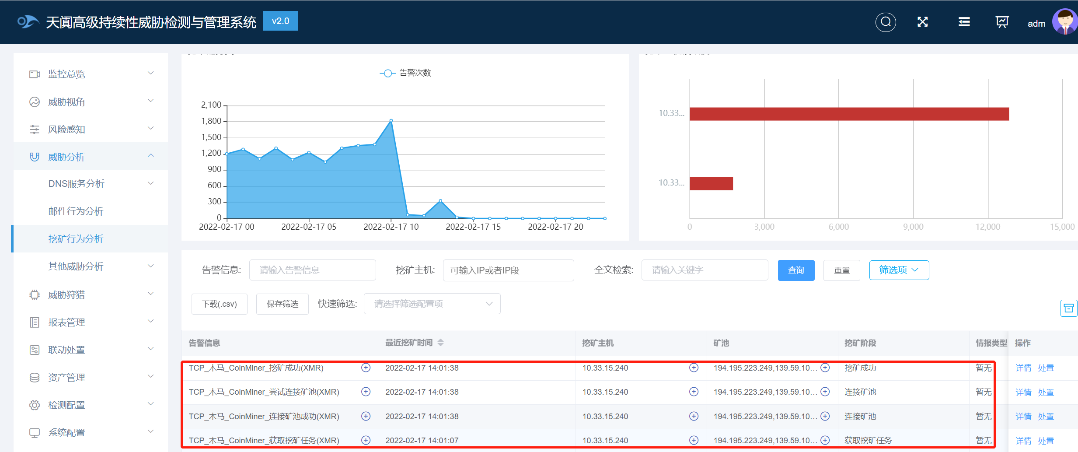

再记一次挖矿病毒应急响应

一、事件发生背景办事处部署的TAR产生挖矿告警,如下图(1)TAR挖矿告警所示。告警显示是售前用来存储文件的服务器(IP:10.33.15.240)中了CoinMiner挖矿病毒。图(1)TAR挖矿告警二、初步 ...

日本电装德国分部大量机密数据被窃取

据信息安全公司三井物产安全咨询的吉川孝志说,13日,在操纵勒索软件的新兴网络犯罪集团“Pandora(潘多拉)”的主页上刊登了“盗取并公开电装的机密数据”的声明。数据为1.4TB,文件 ...

通过暴露出来的OA和github信息拿Shell

一:信息收集阶段因为目标是学校,一般会去考虑收集学号,教工号。因为有的登陆点需要此类信息,且密码存在规律性(身份证后六位,123456)。目标域名xxx.com 开始的时候,我是直接通过gi ...

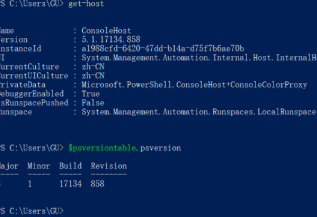

PowerShell入门学习

PowerShell简介 PowerShell是一种命令行外壳程序和脚本环境,它置于Windows7/Windows Server2008 R2及以上更高的版本中。它可以执行Linux系统下的一些命令,这是非常强大的一点 ...

任意账号密码重置的6种方法

一、短信验证码回传1、原理 通过手机找回密码,响应包中包含短信验证码2、案例 某网站选择用手机找回密码:点击发送按钮,拦截回包,可以查看到短信验证码,如下图所示:3、修复 ...

Darktrace收购攻击面分析公司Cybersprint

2月23日,英国网络安全公司Darktrace宣布收购攻击面分析公司Cybersprint。根据协议条款,Darktrace将支付4750亿欧元(约合5370亿美元),其中75%以现金方式支付,25%经由股权转让支付。 ...

美国国家安全局发布网络基础设施安全指南

2022年3月1日,美国国家安全局(NSA)发布了一份《网络基础设施安全指南》技术报告。这份网络安全技术报告旨在向所有组织提供最新的保护IT网络基础设施应对网络攻击的建议,建议侧 ...

TikTok美国数据或将由甲骨文存储,字节跳动无权访问

根据路透社消息,有知情人士称,字节跳动旗下抖音海外版 TikTok 即将与甲骨文公司达成协议,TikTok 将把美国用户的信息交给甲骨文存储,而字节跳动将无法访问。字节跳动希望以此消 ...

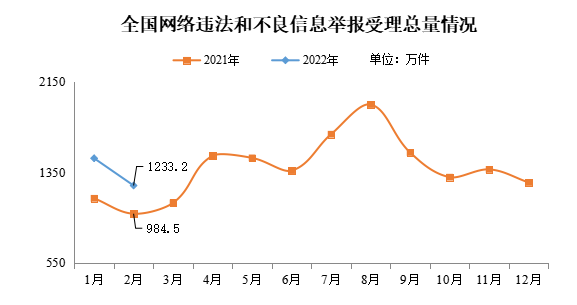

2022年2月全国受理网络违法和不良信息举报1233.2万件

2022年2月,全国各级网络举报部门受理举报1233.2万件,环比下降16.3%、同比增长25.3%。其中,中央网信办(国家互联网信息办公室)违法和不良信息举报中心受理举报31.7万件,环比下降13 ...

通过某音Cronet模块学习Quic协议

记录下学习Quic协议的过程,测试工程是在之前发的帖子中提到的测试app:某视频app(V15.7)及web分析记录|bbs.pediy.com某视频app(V15.7-V18.4)的学习记录|bbs.pediy.com软硬件环 ...

李克强:今年要实现身份证电子化 保障公民的信息安全和隐私

3月11日上午,十三届全国人大五次会议闭幕后,国务院总理李克强在人民大会堂金色大厅出席记者会并回答中外记者提问。3月11日,国务院总理李克强在北京人民大会堂出席记者会并回答 ...

我国互联网遭受境外网络攻击:资源被滥用攻击俄乌等国

国家互联网应急中心监测发现,2月下旬以来,我国互联网持续遭受境外网络攻击,境外组织通过攻击控制我境内计算机,进而对俄罗斯、乌克兰、白俄罗斯进行网络攻击。经分析,这些攻击地 ...

Splunk系列:Splunk字段提取篇(三)

一、简单概述Splunk 是一款功能强大的搜索和分析引擎,而字段是splunk搜索的基础,提取出有效的字段就很重要。当Spklunk开始执行搜索时,会查找数据中的字段。与预定义提取指定字 ...

红蓝对抗 | 没有痕迹该如何进行攻击溯源

现在红队在获取基于Web的权限后一般更利于用内存马了,出发点可能是觉得反弹的流量易于识别发现;但是后渗透阶段一般都会有反弹出网的场景,不论是流量转发、云函数、代理、cdn还 ...

欧洲立法者对欧盟国家使用Pegasus间谍软件展开调查

调查委员会允许立法者调查可能违反欧洲法律的行为。欧洲议会在一份声明中说,该委员会将调查监管监控方面现有国家法律,以及PegASUS间谍软件是否被用于政治目的,例如针对记者、 ...

英国监管机构要求运营商关闭加密货币ATM机

要在英国运营,加密货币自动取款机应在FCA注册,并遵守英国洗钱条例(MLR)。据FCA称,在其注册的加密资产公司中,没有一家获准经营ATM机,所以那些正在经营的公司是非法的,FCA表示,客户不 ...

初识Shell

转自计算就该这么学一、程序 1、什么是程序程序是为实现特定目标或解决特定问题而用计算机语言编写的命令序列的集合。简单来说,电脑里面的应用都是程 序来控制的,程序天天见 ...

命令行/终端下载指令大全(Win + Linux)

1. 简介在我们渗透测试的过程中,通常会需要向目标主机传送一些文件,来达到提权,维持控制等目的。因此当不方便进行直接传输时,同时目标主机是能有网络连接的,那么此时就可以通过 ...

内网渗透--windows系统

前言本次内网渗透的思路为:通过攻击外网服务器,从而获取外网服务器的权限,然后利用入侵成功的外网服务器作为跳板来攻击内网其他服务器,最后获得敏感数据(系统密码等),看情况安装后 ...

linux中fuck一下,再也不用担心敲错了

相信大家每个人都有敲错过命令的时候,把python 输入成 puthon. 手速过快把ls -alh 输入成 ls a-lh等等等,这时候是不是想拍一下键盘说一声fuck.有一个同事就开发了一个thefu ...

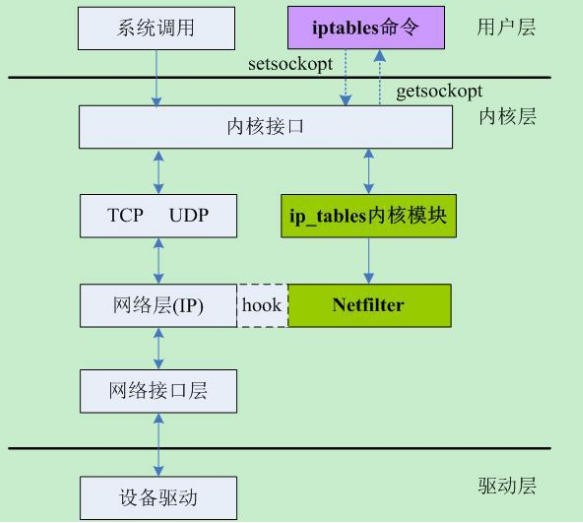

iptables&Netfilter简介

本文作者:Pamela@涂鸦智能安全实验室基本概念iptablesiptables 是一个包过滤防火墙,可以对包进行封装、过滤、重定向或者网络地址转换(DNAT、SNAT)、地址伪装、透明代理、访问 ...

一、序言API为当今大多数数字体验提供了动力,API安全性仍然是大多数CXO最关心的问题。尽管数字化转型不断推动API在各个行业的应用,但恶意威胁行为比以往任何时候都更加瞄准AP...

一、序言API为当今大多数数字体验提供了动力,API安全性仍然是大多数CXO最关心的问题。尽管数字化转型不断推动API在各个行业的应用,但恶意威胁行为比以往任何时候都更加瞄准AP... 随着互联网的普及,网络安全变得越来越重要。Java等程序员需要掌握基本的web安全知识,防患于未然,下面列举一些常见的安全漏洞,以及对应的防御解决方案。常见的Web安全问题1.前端...

随着互联网的普及,网络安全变得越来越重要。Java等程序员需要掌握基本的web安全知识,防患于未然,下面列举一些常见的安全漏洞,以及对应的防御解决方案。常见的Web安全问题1.前端... 网安人易失业?这6大能力你达标了吗?想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。但另一边招聘市场又各种抱怨招不到人。其实这也说明一个问题:真实市场...

网安人易失业?这6大能力你达标了吗?想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。但另一边招聘市场又各种抱怨招不到人。其实这也说明一个问题:真实市场...