位置:首页 > 安全分类

5大步骤+10个案例,堪称业内SQL优化万能公式

一、前言在应用开发的早期,数据量少,开发人员开发功能时更重视功能上的实现,随着生产数据的增长,很多SQL语句开始暴露出性能问题,对生产的影响也越来越大,有时可能这些有问题的SQL ...

Kernel Pwn基础教程之 Double Fetch

一、前言 Double Fetch是一种条件竞争类型的漏洞,其主要形成的原因是由于用户态与内核态之间的数据在进行交互时存在时间差,我们在先前的学习中有了解到内核在从用户态中获取 ...

“挖矿”通报何时休?高校整治有妙招!

自网络虚拟货币“比特币”受到热捧后,挖矿就成了一种屡禁不止的牟利行为。“挖矿”曾是某211重点高校非常头疼的问题,尽管采用了多种手段来整治“挖矿”行为,但总是收效甚微。 ...

依托深圳5G试验网,中国信通院组织开展5G小区广播业务测试

2021年12月至2022年1月,中国信息通信研究院(以下简称“中国信通院”)联合深圳移动、华为公司依托深圳5G试验网开展了5G网络小区广播系统测试,验证了5G小区广播技术的可行性和有 ...

通讯商内鬼被揪出!或将面临3至7年的有期徒刑!

“ 免费办手机卡,还有礼品相送!快来呀!”2021年9月,广西玉林警方接到群众报案,称玉林玉州区的出租房里有人利用“猫池”设备进行违法犯罪活动。随后,玉林警方依法开展侦查工作,查获 ...

中国信通院正式启动MEC边缘计算领航者计划

什么?你希望跳出实验室黑盒测试环境,到现网上看一看边缘计算产品服务能力?什么?你开发了一款边缘计算平台,但是却没有在5G网络网络环境下试验测试过?什么?你开发了一款5G MEC应用AP ...

钓鱼常用手法总结

STATEMENT声明

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,雷神众测及文章作者不为此承担任何责任。雷神众测拥有对此文 ...

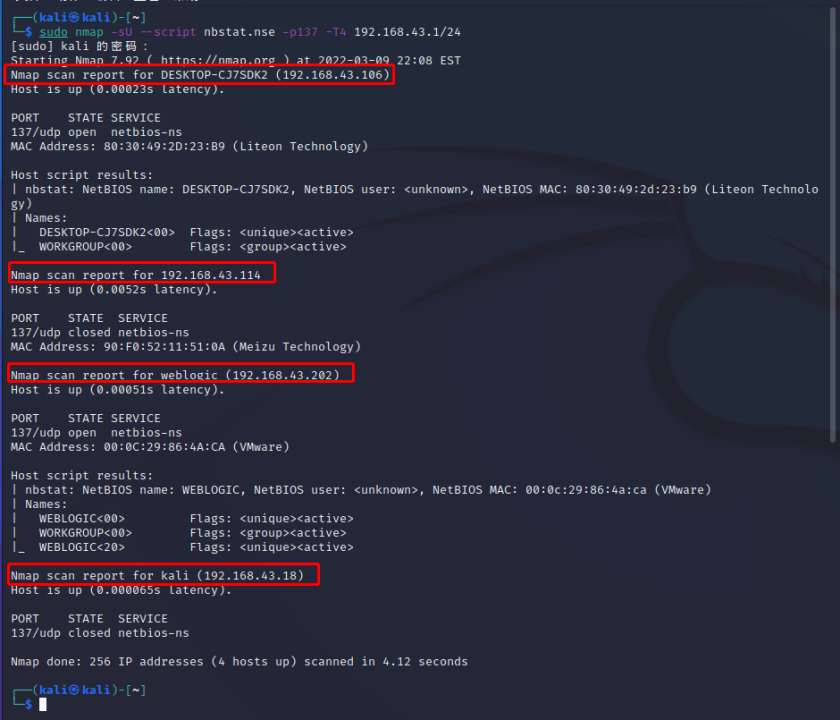

内网资产收集

前言当我们能访问到⽬标内⽹任何资源之后,我们就可以对 ⽬标内⽹进⾏更深层次的信息搜集⽐如:主机收集、IP 段搜集、端⼝开放服务、Web 资产数量、漏洞类型。接下来是一些工具 ...

SQLite注入

SQLite 是一个进程内的库,实现了自给自足的、无服务器的、零配置的、事务性的 SQL 数据库引擎。它是一个零配置的数据库,这意味着与其他数据库不一样,你不需要在系统中配置。 S ...

美国证交会强化要求网络安全风险事件披露

数据显示,2021年勒索软件威胁达到了前所未有的水平,在多数情况下,攻击者要求的赎金已高达数百万美元。然而,以勒索软件为代表的网络攻击,给受害企业造成的实际损害(包括收入损失)可 ...

如何抓到入侵网站的黑客?

PS:本文仅用于技术研究与讨论,严禁用于非法用途,违者后果自负大家好今天我在知乎看到一个提问:在下面回答区,我看到网友分享的真实案例,大家可以看一下,顺便了解一下网络溯源是怎么 ...

【安全头条】微软证实其被Lapsus$勒索集团黑客入侵

1. 微软证实其被Lapsus$勒索集团黑客入侵微软已经证实,他们的一名员工被Lapsus$黑客组织所侵害,允许威胁参与者访问并窃取他们的部分源代码。微软不依赖代码的保密性作为安全 ...

对HEVC压缩的监控视频的隐私保护运动检测

针对隐私保护的监控视频上的运动检测问题,目前已有的工作无法在通用HEVC视频压缩标准上起到较好的检测效果。为了解决这个问题,我们通过观察视频中运动物体的运动矢量差(MVD)变 ...

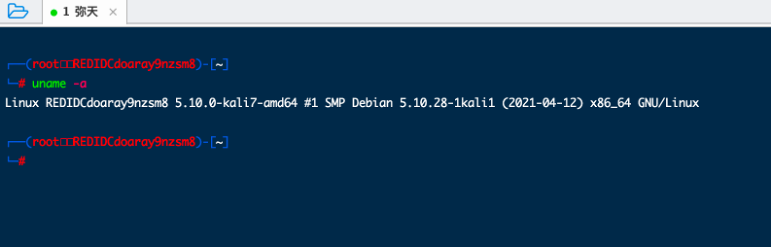

渗透测试:从Web到内网

0x01 前言由于最近某SRC开启众测福利,所以咱就跟着挖个洞,写篇文章,一举两得。(厚码见谅)嘿嘿0x02 WEB撕口子Web方面的突破口是一个OA系统致远OA嘛大家都知道,网上复现教程也特 ...

CVE-2022-0847漏洞复现

0x00写在前面本次测试仅供学习使用,如若非法他用,与本文作者无关,需自行负责!漏洞描述CVE-2022-0847是自 5.8 以来 Linux 内核中的一个漏洞,攻击者利用该漏洞可以覆盖任意只读文 ...

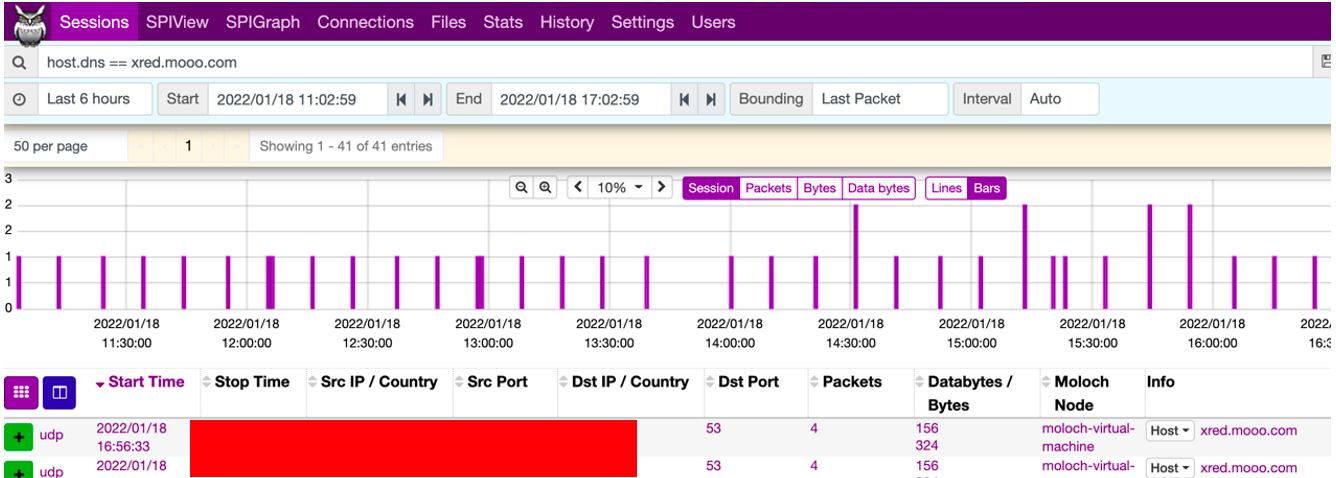

记一次XRed病毒攻击应急分析

0x00序言在日常工作中,如果办公电脑或者个人PC有以下两个方面的异常行为,则大概率已经中招XRed病毒,它属于AutoRun家族。具体情况如下:1.打开xlsx电子表格文件,会提示宏并且文件内 ...

微软被16岁男孩攻击后!网络安全师遭“哄抢”,成众多企业守护神

最近,网络安全圈子又出了一件大事,黑客组织Lapsus$黑进了微软,他们声称,从微软内部的Azure DevOps服务器上窃取了Bing、Cortana和其他项目的源代码,而带队的头目竟是一名16岁的自 ...

乌克兰IT军队成员揭密内部组织运作情况

乌克兰政府号召平民人员加入“乌克兰IT军队”,并对俄罗斯开展针对性网络行动。乌克兰网络官员声称,已有来自世界各地的50万人自愿加入“乌克兰IT军队”。美媒近日通过网络渠道 ...

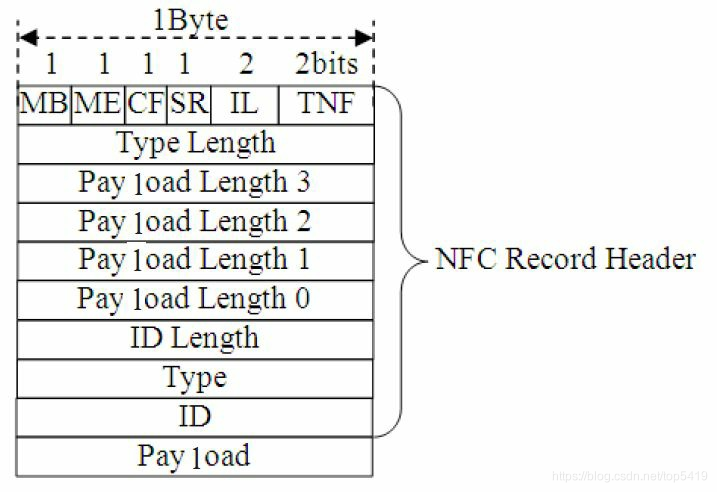

NFC竟也存在高危漏洞?看他如何分析(CVE-2021-0870)

概述NFC在人们的日常生活中扮演了重要角色,已经成为移动设备不可或缺的组件,NFC和蓝牙类似,都是利用无线射频技术来实现设备之间的通信.因此芯片固件和主机NFC子系统都是远 ...

勒索病毒告警响应,AXDR全面防护

近日,安恒信息接到某客户反馈,现场存在.mkp勒索病毒告警事件,经排查发现该告警并非误报,而是客户的个人办公电脑下载安装了盗版软件,触发了勒索病毒。图1 计算机遭.mpk勒索病毒攻 ...

世界多家大型企业遭受网络攻击,幕后黑手都是它!

在过去的几个月里,Lapsus$针对三星、英伟达、沃达丰、育碧和美客多等许多大公司发起了网络攻击。近日,Lapsus$又通过其Telegram发布截图,声称入侵了微软的Azure DevOps服务器,获 ...

亚信安全发布《2021年挖矿病毒专题报告》

近日,《亚信安全2021年挖矿病毒专题报告》正式发布(以下简称《报告》)。《报告》以2021年亚信安全威胁情报与服务运营部门所监测、分析和处置的挖矿病毒事件为基础,对各类挖矿病 ...

【渗透实例】SQL注入之ModSecurity防火墙绕过

转自: SecTr安全团队研究人员在对网站进行渗透测试时,发现该网站存在SQL注入点,可以绕过 “mod_security” 防火墙。ModSecurity是一个开源、跨平台的web应用程序防火墙(WAF),用 ...

上市公司财报披露勒索软件成本

2021年,勒索软件祸害直冲前所未有的高度,勒索软件攻击团伙往往索要数百万美元之巨的赎金,并且很多时候都能得逞。去年6月,全球最大肉类加工企业JBS证实,因勒索软件干扰运营,已向攻 ...

数据交易流通的三元治理:技术、标准与法律

编者按:国家发展改革委发布了构建数据基础制度的总体思路、数据产权、流通交易、收益分配、安全治理等制度规则方面的若干观点,实值研究者和实务界重视,为此,我们特编发《数据基 ...

一、序言API为当今大多数数字体验提供了动力,API安全性仍然是大多数CXO最关心的问题。尽管数字化转型不断推动API在各个行业的应用,但恶意威胁行为比以往任何时候都更加瞄准AP...

一、序言API为当今大多数数字体验提供了动力,API安全性仍然是大多数CXO最关心的问题。尽管数字化转型不断推动API在各个行业的应用,但恶意威胁行为比以往任何时候都更加瞄准AP... 随着互联网的普及,网络安全变得越来越重要。Java等程序员需要掌握基本的web安全知识,防患于未然,下面列举一些常见的安全漏洞,以及对应的防御解决方案。常见的Web安全问题1.前端...

随着互联网的普及,网络安全变得越来越重要。Java等程序员需要掌握基本的web安全知识,防患于未然,下面列举一些常见的安全漏洞,以及对应的防御解决方案。常见的Web安全问题1.前端... 网安人易失业?这6大能力你达标了吗?想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。但另一边招聘市场又各种抱怨招不到人。其实这也说明一个问题:真实市场...

网安人易失业?这6大能力你达标了吗?想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。但另一边招聘市场又各种抱怨招不到人。其实这也说明一个问题:真实市场...