位置:首页 > 安全分类

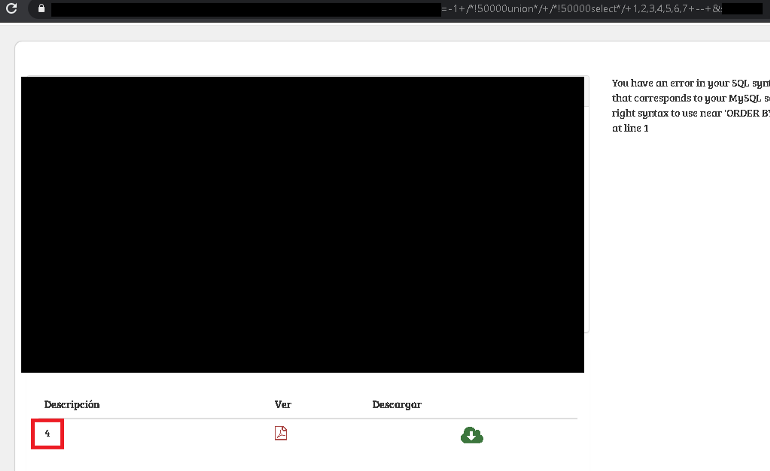

SQL注入之ModSecurity防火墙绕过

研究人员在对网站进行渗透测试时,发现该网站存在SQL注入点,可以绕过 “mod_security” 防火墙。ModSecurity是一个开源、跨平台的web应用程序防火墙(WAF),用于实时Web应用程序 ...

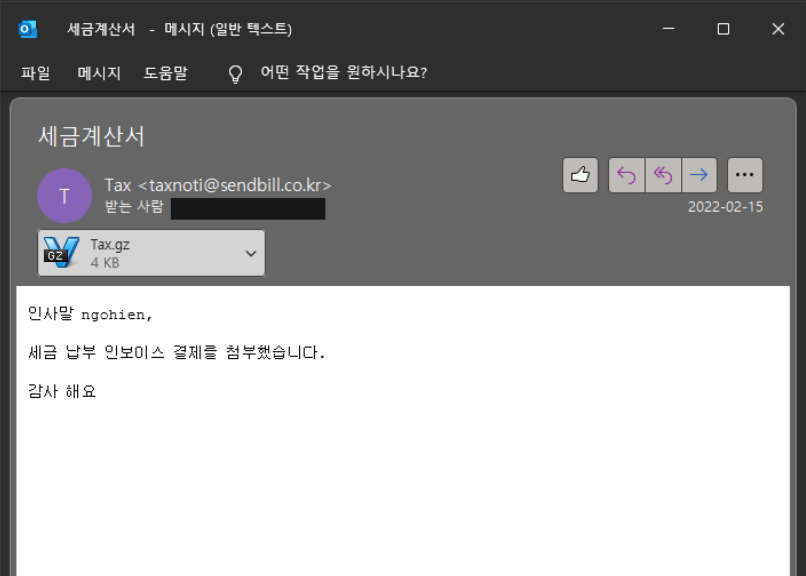

远控木马Remcos通过税收发票信息传播

近日,分析人员发现 Remcos RAT 正在以税务发-票为话题进行分发。钓鱼邮件中带有很短的消息内容,从事税务相关工作的用户可能会在没有防范的情况下执行文件。钓鱼邮件恶意附件 ...

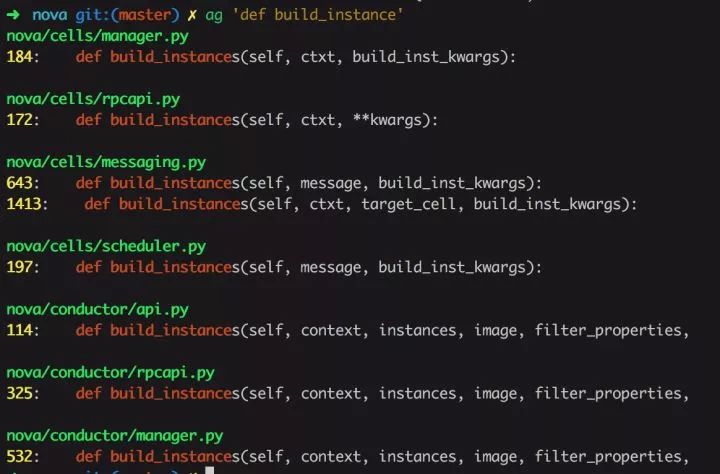

15个超强linux工具总结

ag:比grep、ack更快的递归搜索文件内容。tig:字符模式下交互查看git项目,可以替代git命令。mycli:mysql客户端,支持语法高亮和命令补全,效果类似ipython,可以替代mysql命令。jq: js ...

培训员工数字技能成共识 云和网络安全最重要

亚太地区大部分组织都认识到自己的员工需要进行数字技能培训,但真正设置了此类计划的组织为数甚少。云和网络安全是需求最为旺盛的数字技术,如果没能补上此类技术缺口,雇主就有 ...

美国漏洞披露政策推动漏洞提交增长十倍

Bugcrowd 2021年“Priority One”报告2020年9月,美国各政府机构收到指令制定漏洞披露政策。此后,漏洞报告激增:2021年前三季度,联邦部门有效漏洞提交数量增加1000%。过去两年来, ...

2022年三大SaaS安全威胁

以下是我们所看到的三大SaaS安全态势挑战。—、混乱的错误配置管理有一个好消息和一个坏消息。好消息是,越来越多的企业正在使用诸如GitHub、Microsoft 365、Salesforce、Sla ...

连接:工业网络安全的第四大支柱

近期美国关键基础设施遭遇的攻击和美国政府的几项行动,包括2021年7月28日美国总统拜登签署的国家安全备忘录,无不昭示工业控制系统(ICS)网络安全功能现代化的紧迫性。美国关键行 ...

《网络安全审查办法》修订后正式施行 织密信息安全“防护网”

由13个部门联合修订发布的《网络安全审查办法》(以下简称《办法》)日前开始施行,受到广泛关注。国家网信办有关负责人表示,对《办法》进行修订,主要目的是进一步保障网络安全和数 ...

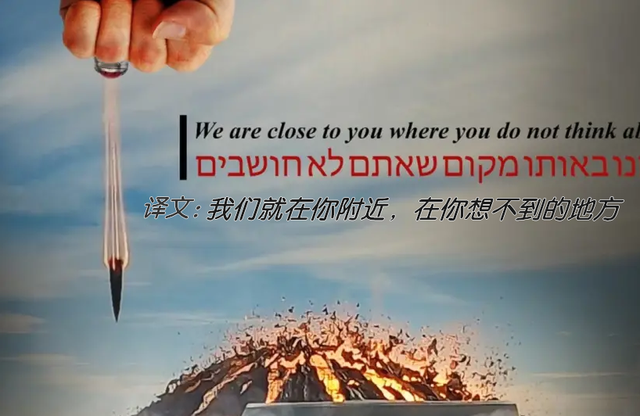

大国安全之伊朗:神秘的网络博弈力量

1月27日,伊朗国家电视台多个频道被黑客攻击,电视画面出现两位政治异见团体领导人照片,并出现呼吁杀死伊朗最高领导人的照片。前不久,正值伊朗革命卫队“圣城旅”指挥官卡西姆· ...

靶场实战 | ATTCK实战 Vulnstack 红队(三)

环境配置网络拓扑图(仅供参考)攻击机:

kali ip:192.168.111.5

靶机:

web-centos 外网ip:192.168.111.10 内网ip:192.168.93.100

web1-ubuntu ip: 192.168.93.120

PC ip: 192.1 ...

实战 | 记一次相当曲折的渗透

一.前言这是一次非常曲折的渗透测试,也让我学到了很多。二.逻辑漏洞收集子域名,看到一个项目管理的网站先随机测试了几个弱口令,没有验证码,也没有失败次数限制,上burp爆破,无果后 ...

实战讲解内网渗透思路

0x01 简介本次测试为实战测试,测试环境是授权项目中的一部分,敏感信息内容已做打码处理,仅供讨论学习。由于本人在内网方面的掌握也是属于新手阶段,运用到的一些msf攻击手法也很 ...

linux上找到可用的网络接口

在 Linux 中查找可用的网络接口我们可以通过几种方式找到可用的网卡。在本指南中,我们将讨论列出 Linux 中网络接口卡的 10 种方法。1. 使用 ifconfig 命令列出网络接口使用i ...

浅谈网站失效的认证和会话管理

身份认证和会话管理:在进一步解释这种危险的漏洞之前,让我们了解一下身份认证和会话管理的基本知识。身份认证,最常见的是登录功能,往往是提交用户名和密码,在安全性要求更高的情 ...

记一次堆叠注入拿shell的总结

本来对堆叠注入没啥了解,这次正巧碰到mssql的堆叠注入,正好加强一下对堆叠注入的理解。堆叠注入因为在sql查询语句中, 分号“;”代表查询语句的结束。所以在执行sql语句结尾分号 ...

windows安全日志分析之logparser篇

0x01 前言 工作过程中,尤其是应急的时候,碰到客户windows域控被入侵的相关安全事件时,往往会需要分析windows安全日志,此类日志往往非常的大;此时,高效分析windows安全日志,提取出 ...

用SVID接口对英特尔TEE实施故障攻击

无需专业故障注入设备的故障攻击背景介绍Intel Software Guard eXtensions (SGX) 是现代Intel处理器的一个特征,允许应用创建Enclave。SGX通过从可信计算基(Trusted computing ...

Fortinet安全SD-WAN助力国际物流企业降本增效

随着云计算发展进入到应用普及阶段,越来越多的企业开始选择云平台部署工作负载。这也使得企业面临工作负载从数据中心部署演进为“无处不在部署”的挑战。如何实现云上与众多 ...

API接口渗透测试

1 API 接口介绍1.1 RPC(远程过程调用)远程过程调用(英语:Remote Procedure Call,缩写为 RPC)是一个计算机通信协议。该协议允许运行于一台计算机的程序调用另一台计算机的子程序,而 ...

中国信通院启动《数字政府产业图谱研究报告(2022年)》编制工作

我国“十四五”规划中明确提出要“提高数字政府建设水平”,《“十四五”推进国家政务信息化规划》同时指出“要顺应数字化转型趋势,全面提升政府治理的数字化、网络化、智能化 ...

一文全懂!工业信息安全测试评估机构评定那些事!

工业信息安全产业发展联盟 工信安联盟/NISIA 工业信息安全产业发展联盟(简称“工信安联盟/NISIA”)致力于搭建政产学研用平台,在工业和信息化部的指导下,依托各工作组和专委会 ...

年仅16岁,攻击微软、三星、英伟达的幕后主使浮出水面

Lapsus$是一个近来异常活跃的黑客组织,主要事迹有窃取并泄露英伟达、三星、微软、Okta等科技巨头的源代码和专有数据,此外受害者还有游戏开发商育碧Ubisoft,电信公司Vodafone和 ...

浅析MySQL恶意服务器读取文件原理

前言注:本文不涉及对MySQL协议报文研究,仅讲解原理,并且做部分演示。搭建MySQL恶意服务器读取文件这件事,虽然直接利用门槛较高,但是由于在网上看到了一种比较新颖的利用方式(利用 ...

x86-页式管理

页式管理是重中之重!在段式管理下操作系统的运作出现了很多问题,因为段的长度不定,在分配内存时,可能会发生内存中的空闲区域小于要加载的段,或者空闲区域远远大于要加载的段,这样 ...

四项网络关键设备国家标准正式发布

2022年3月9日,国家市场监督管理总局、国家标准化管理委员会发布2022年第2号中华人民共和国国家标准公告,正式发布GB/T 41266-2022《网络关键设备安全检测方法 交换机设备》、G ...

一、序言API为当今大多数数字体验提供了动力,API安全性仍然是大多数CXO最关心的问题。尽管数字化转型不断推动API在各个行业的应用,但恶意威胁行为比以往任何时候都更加瞄准AP...

一、序言API为当今大多数数字体验提供了动力,API安全性仍然是大多数CXO最关心的问题。尽管数字化转型不断推动API在各个行业的应用,但恶意威胁行为比以往任何时候都更加瞄准AP... 随着互联网的普及,网络安全变得越来越重要。Java等程序员需要掌握基本的web安全知识,防患于未然,下面列举一些常见的安全漏洞,以及对应的防御解决方案。常见的Web安全问题1.前端...

随着互联网的普及,网络安全变得越来越重要。Java等程序员需要掌握基本的web安全知识,防患于未然,下面列举一些常见的安全漏洞,以及对应的防御解决方案。常见的Web安全问题1.前端... 网安人易失业?这6大能力你达标了吗?想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。但另一边招聘市场又各种抱怨招不到人。其实这也说明一个问题:真实市场...

网安人易失业?这6大能力你达标了吗?想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。但另一边招聘市场又各种抱怨招不到人。其实这也说明一个问题:真实市场...