位置:首页 > 安全分类

最快的勒索软件被发现仅用4分多钟就加密了53GB的数据

由Splunk进行的勒索软件加密速度测试涉及10个勒索软件家族的10个样本,它们在4个不同的模拟计算机"受害者"配置上运行。在总共400次测试中,在Windows Server 2019机器上运行的L ...

中国信通院刘海蛟等:北斗+5G融合定位技术研究

0 引言北斗卫星导航系统(简称北斗系统)是我国自主发展、独立运行的全球卫星导航系统,为全球用户提供全天候、全天时、高精度的定位、导航和授时服务。2020年7月31日,北斗三号系 ...

国家网信办指导网站平台加强涉东航客机坠毁网络谣言溯源及处置

3月21日,东方航空公司MU5735航班在执行昆明-广州任务时在广西梧州市上空失联并坠毁。事故发生后,广大网民密切关注救援进展和事故原因调查。然而,个别网民借此散播网络谣言,造成 ...

零信任的行业应用场景分析研究

数字化在为企业提质降本增效的同时,也为企业 IT 架构带来新的安全挑战。零信任安全理念及架构能够有效应对企业数字化转型过程中的安全痛点。在企业人员访问、企业组织机构运 ...

数据传输安全专题研讨会圆满落幕,星阑科技建议从API把好数据安全关

为推动《数据安全法》进一步落地实施,2022年3月25日,由工业和信息化部网络安全产业发展中心(工业和信息化部信息中心)主办,西北工业大学北京研究院、北京星阑科技有限公司协办的 ...

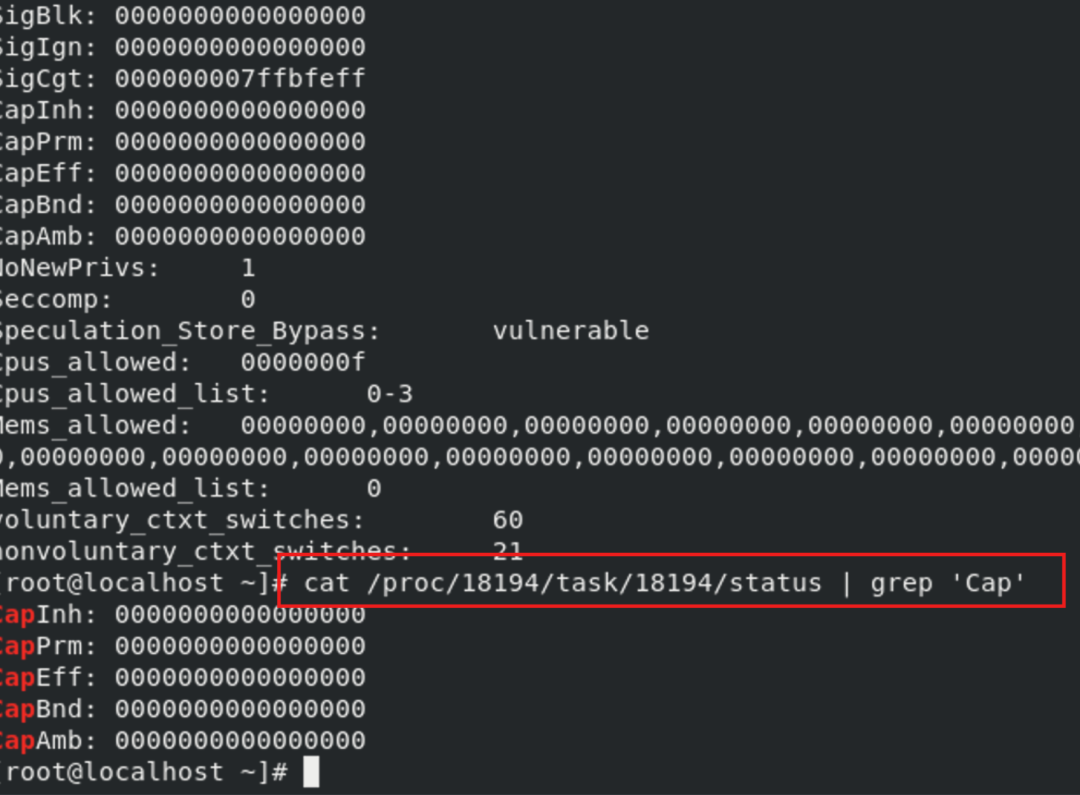

容器安全之CVE-2022-0185

最近的CVE-2022-0185还是挺有意思的,在谷歌kctf(基于 K8s 的 CTF)中被发现。这个洞是在Linux内核的文件系统上下文中功能中的legacy_parse_param函数验证长度的代码处有缺陷, ...

保密28条 :涉密会议、涉密活动之保密管理我知道

01涉密会议,指各单位召开的议题、内容或者文件涉及国家秘密或企业重要核心商密或大量敏感商业秘密的会议。涉密活动,指各单位和重要涉密单位组织的重大或者较大涉及国家秘密或 ...

美国将卡巴斯基、中国电信、中国移动列入国家安全威胁名单

月25日,美国联邦通信委员会(FCC)称俄罗斯网络安全公司卡巴斯基实验室(Kaspersky Lab)对美国国家安全构成了不可接受的风险,宣布将其列入“对美国国家安全构成威胁的通信设备和服务 ...

通过Kuberneters Goat学习K8S安全(上)

实验环境:https://katacoda.com/madhuakula/scenarios/kubernetes-goat0x1、敏感信息泄露利用第一关是代码泄露利用,打开网站后显示:告诉我们这是一个代码构建服务。我们可以测 ...

《2021年度高级威胁研究报告》

2021年,以APT攻击、新型僵尸网络攻击、RaaS型勒索软件攻击为代表的高级威胁攻击事件,在攻击技术、影响范围、造成损失等多个维度上都提升到了全新的高度。绿盟科技伏影实验室 ...

产业观察:网络安全产业的八维研判

正在进行的俄乌冲突中,网络空间成为双方博弈的另一战场,甚至直接影响到战争的走向。实际上,网络安全对政治、经济、民生、科技,以及各行业的发展正产生日益重大的影响与相互作用 ...

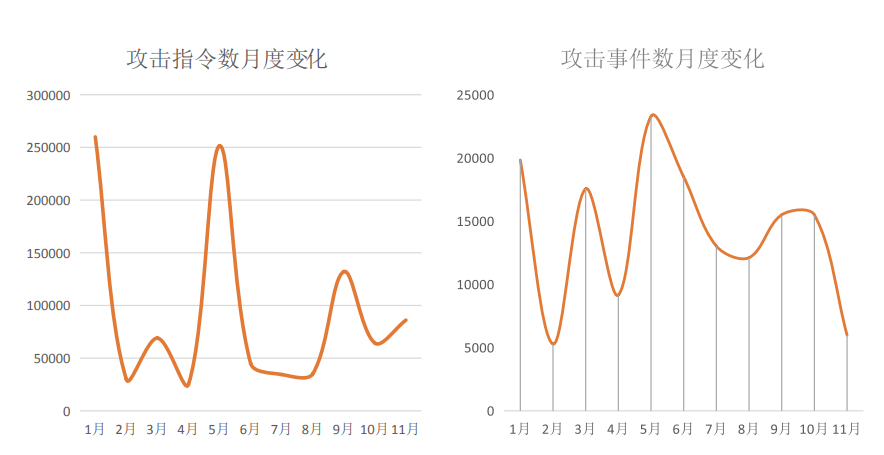

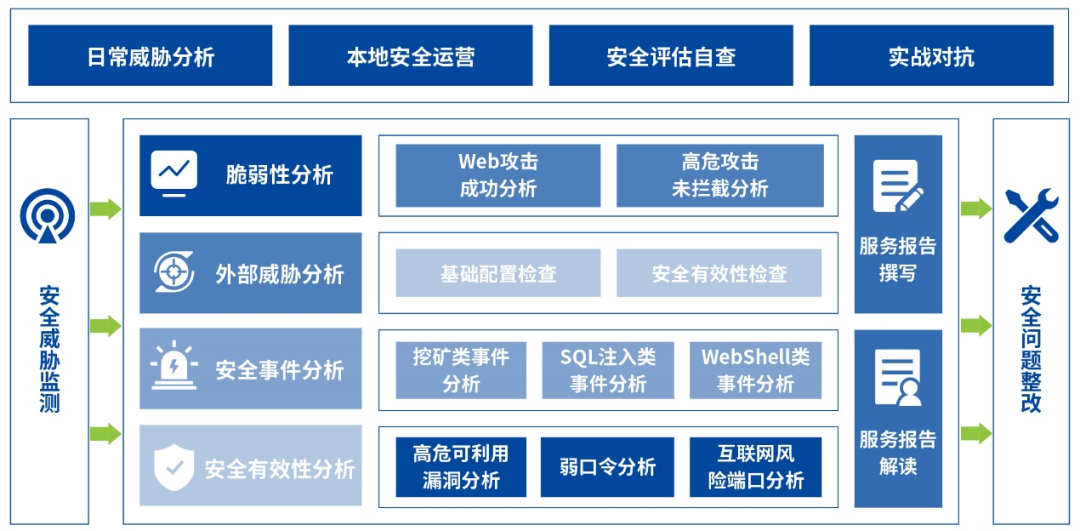

高校如何打赢挖矿“清零攻坚战”,构建四大能力体系不可少

2021年,虚拟货币作为“挖矿”世界里的“大红人”,价格一度创下历史新高(诸如比特币69000美元/枚,约438515元人民币/枚)。高昂的利润催生了声势浩大的“挖矿”大军加入这场充满诱 ...

《数据传输安全白皮书》征集编制参与单位

为深入贯彻落实习近平总书记关于网络强国的重要思想,践行总体国家安全观,统筹发展和安全,推动《数据安全法》进一步落地实施,工业和信息化部网络安全产业发展中心(工业和信息化部 ...

FBI提醒美国能源公司警惕来自俄罗斯的网络攻击

据美联社报道,美国联邦调查局(FBI)日前对美国能源公司发出警告,称与俄罗斯相关的攻击者可能正针对其部署网络攻击。近日,美联社获得了FBI发布的一份安全报告,报告称与俄罗斯有关 ...

关键基础设施安全资讯周报20220328期

目录 技术标准规范关保条例划重点 | 关基运营者八大必须要做的事,你做了吗?原创 | 他山之石—简析欧盟《数据法》草案及对我国立法的借鉴意义中共中央办公厅 国务院办公厅印发 ...

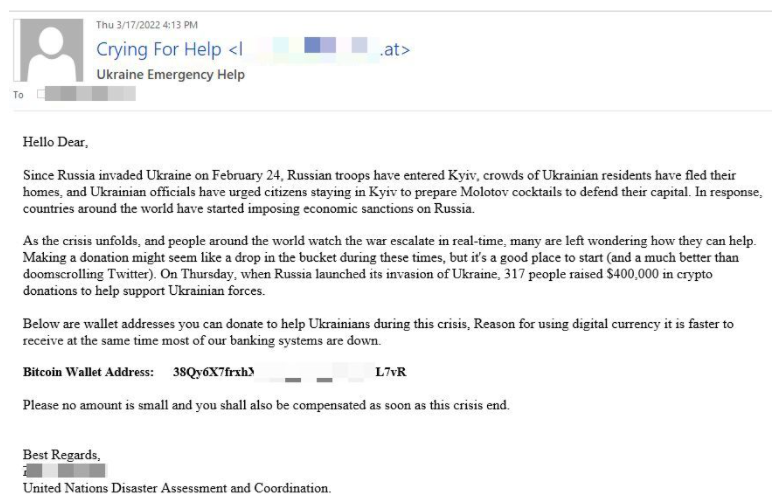

与乌克兰战局相关的诈骗邮件浪潮

最近几周,研究人员一直在密切关注与乌克兰战局有关的诈骗邮件攻击,全球已经发现了数万封与这一主题相关的诈骗邮件和网络钓鱼。抄袭新闻的骗子3 月 18 日,Bitdefender 反垃圾邮 ...

企业常见内部威胁的类型与应对方法

内部威胁早已不是什么新鲜概念,很多重大网络安全事件都是由内部因素所引发。但直到目前,企业对内部威胁问题仍然没有足够的重视,并且缺乏有效的应对措施。事实上,大多数安全团 ...

美欧就新的“跨大西洋数据隐私框架”达成原则性协议

在美国总统拜登访欧之际,美欧联合公布了其已经原则上同意的一个新的跨大西洋数据隐私框架,这将促进跨大西洋的数据流动,并解决欧盟法院在2020年7月的Schrems II决定中提出 ...

记一次相当曲折的渗透

一.前言这是一次非常曲折的渗透测试,也让我学到了很多。二.逻辑漏洞收集子域名,看到一个项目管理的网站

先随机测试了几个弱口令,没有验证码,也没有失败次数限制,上burp爆破,无果 ...

抓包神器BurpSuite插件汇总

抓包神器BurpSuite及其插件!https://github.com/topics/burpsuitehttps://github.com/ScriptKid-Beta/Unexpected_informationhttps://github.com/EmYiQing/Burpsuite-UAScan ...

美欧就新的跨大西洋数据隐私框架达成原则性协议

译者按:在美国总统拜登访欧之际,美欧联合公布了其已经原则上同意了一个新的跨大西洋数据隐私框架,这将促进跨大西洋的数据流动,并解决欧盟法院在2020年7月的Schrems II决定中提 ...

邱实 牟承晋:美国撤销中国五家网络运营商运营授权的叙事分析

2022年3月23日,美国联邦通信委员会(FCC)正式发布“撤销及终止令”(以下简称“撤销令”),撤销及终止太平洋网络公司(Pacific Networks Corp)及其子公司ComNet(美国)公司在美国国内以及 ...

揭秘:乌克兰如何在俄乌冲突中保护关基网络安全?

英国金融时报采访了乌克兰和西方官员,披露了乌克兰在俄乌冲突中保护关基网络安全许多未公开的细节;自开战以来,乌克兰的电信网络和能源网络基本上保持了弹性;乌克兰的网络安全体 ...

2022年网络安全培训火了,缺口达95%,揭开网络安全岗位神秘面纱

微软被黑客攻击泄露源代码、巴西国库遭勒索软件攻击、伊朗遭受网络攻击导致全国加油站大规模关闭这一两年来,发生的这些听上去很爆炸的新闻,无一不与网络安全息息相关。网络安 ...

利用开源情报发现并解释恶意行为

介绍目前的主动防御系统能否有效应用的关键,在于是否了解恶意软件的特点,比如它们在目标机器上的各种行为和操作的资源。这篇文章提出了一个基于ATT&CK框架的恶意软件行为分析 ...

一、序言API为当今大多数数字体验提供了动力,API安全性仍然是大多数CXO最关心的问题。尽管数字化转型不断推动API在各个行业的应用,但恶意威胁行为比以往任何时候都更加瞄准AP...

一、序言API为当今大多数数字体验提供了动力,API安全性仍然是大多数CXO最关心的问题。尽管数字化转型不断推动API在各个行业的应用,但恶意威胁行为比以往任何时候都更加瞄准AP... 随着互联网的普及,网络安全变得越来越重要。Java等程序员需要掌握基本的web安全知识,防患于未然,下面列举一些常见的安全漏洞,以及对应的防御解决方案。常见的Web安全问题1.前端...

随着互联网的普及,网络安全变得越来越重要。Java等程序员需要掌握基本的web安全知识,防患于未然,下面列举一些常见的安全漏洞,以及对应的防御解决方案。常见的Web安全问题1.前端... 网安人易失业?这6大能力你达标了吗?想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。但另一边招聘市场又各种抱怨招不到人。其实这也说明一个问题:真实市场...

网安人易失业?这6大能力你达标了吗?想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。但另一边招聘市场又各种抱怨招不到人。其实这也说明一个问题:真实市场...