位置:首页 > 安全分类

人工智能在网络流量分析中的研究与应用

摘 要:网络流量分析是安全威胁检测的一个重要研究方向。当前流量分析主要采取事件特征信息与特征库匹配的方式,然而该方式存在特征库组织简单和更新不及时的缺点。此外,持续攻 ...

俄乌冲突下,美西方对俄网络和信息技术的制裁及影响

随着俄乌战争局势日益焦灼,西方各国相继宣布了要全面制裁俄罗斯的消息,美国更是将俄罗斯列入科技出口管制名单中。令人意外的是,俄乌战争影响范围之广,几乎波及了全球科技网,全 ...

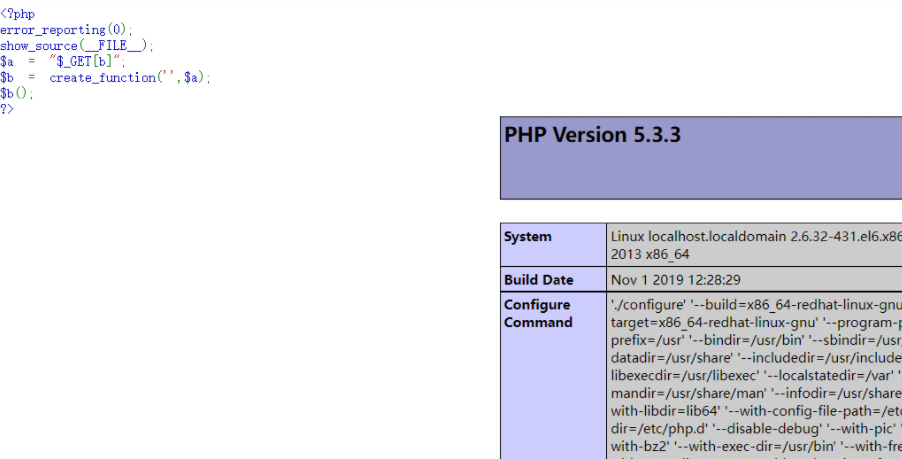

PHP命令执行集锦

前言代码审计总要遇到命令执行或者说RCE,打CTF的过程中难免不会碰见,毕竟PHP是世界上最好的语言,总结一下命令执行函数E.g.1?php

error_reporting(0);

show_source(__FILE__) ...

苹果被黑客“下套”,大量用户数据遭泄露,公司成网络安全受害者

美国彭博社30日援引三位知情人士的话报道称,苹果公司以及脸书(Facebook)母公司Meta去年将用户数据交给了伪装成执法官员的黑客。消息人士称,这两家公司在2021年中期向黑客提供了 ...

漏洞挖掘典型场景和思路!

一、漏洞挖掘的前期–信息收集虽然是前期,但是却是我认为最重要的一部分;很多人挖洞的时候说不知道如何入手,其实挖洞就是信息收集+常规owasp top 10+逻辑漏洞(重要的可能就是思 ...

工具推荐 | GDA:中国首款现代交互式反编译器

简介(新版)GDA 是一个完全用 C++ 编写的 Dalvik 字节码反编译器。与其他应用反编译器不同,GDA 不依赖于 Java VM,支持 APK、DEX、ODEX、OAT、JAR、AAR 和 CLASS 文件。项目地址: ...

通过DNSLOG回显验证漏洞

前言实际渗透测试中,有些漏洞因为没有回显导致无法准确判断漏洞是否存在,可能导致渗透测试人员浪费大量精力在一个并不存在的漏洞上,因此为了验证一些无回显漏洞,可结合DNSlog平 ...

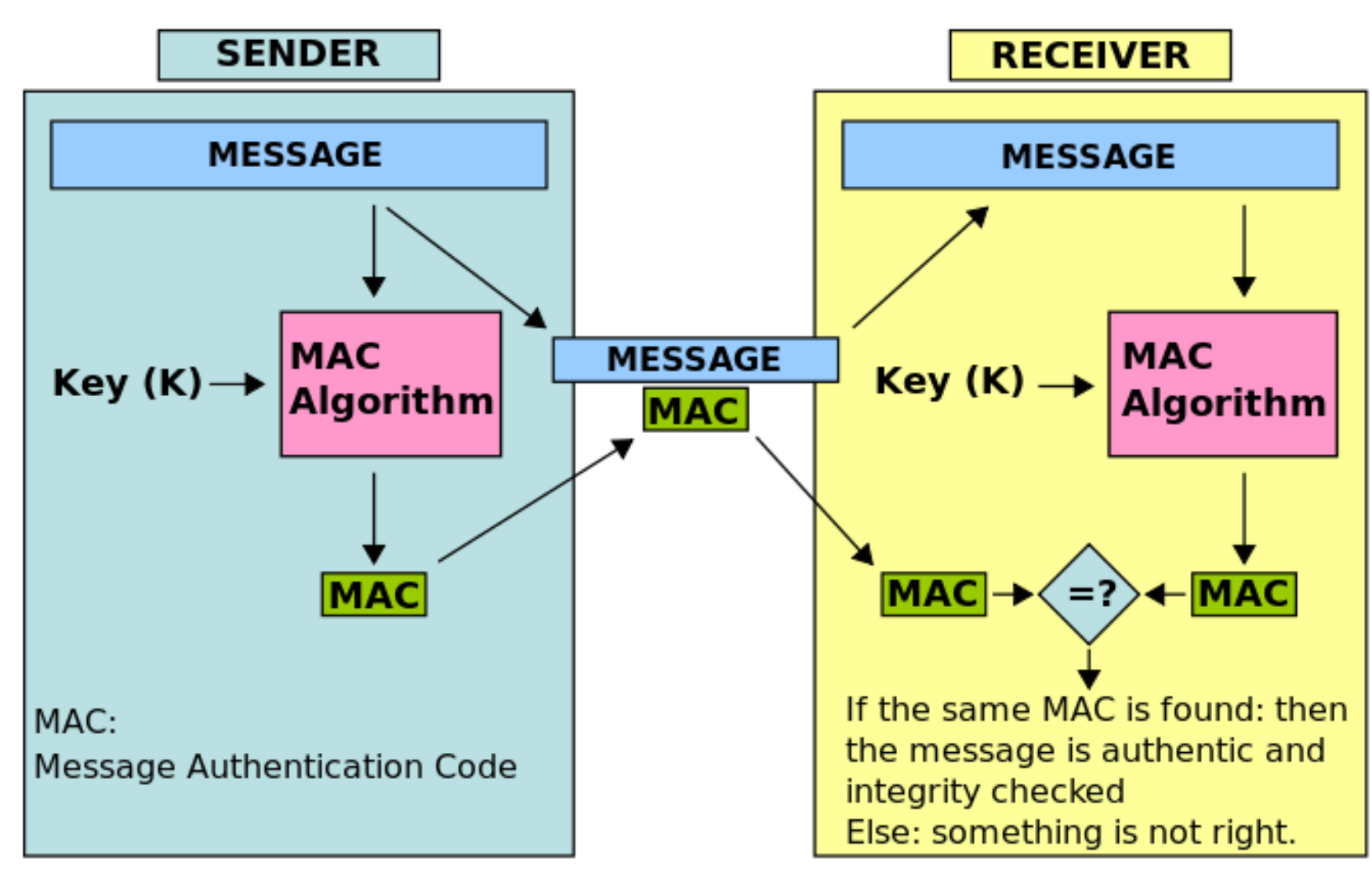

密码学的安全性浅析(三)

前言本文是本系列的第三篇,由于侧重点是对密码学中的安全性问题进行分析,所以不会对密码学基础的核心概念进行阐述,如果阅读本系列文章时不明白所涉及的术语时请参考国内大学的 ...

一款SRC密码生成工具

一款SRC密码生成工具,尝试top字典无果后,可以根据域名、公司名等因素来生成特定的字典0x01PwdBUD仅需三个参数,以域名或公司名为索引生成字典。0x02-d --domain #域名

-c - ...

黑客通过Azure静态页面来冒充微软

据悉,钓鱼攻击正在滥用微软Azure静态Web应用服务,窃取微软、Office 365、Outlook和OneDrive的凭证。 Azure静态Web应用是微软的一项服务,可从代码存储库自动生成完整的堆栈Web ...

大型国有企业网络安全宣贯教育工作浅析

党和国家高度重视网络安全和信息化工作,密集出台网络安全法律法规和标准规范, 并将每年 9 月第三周定为“国家网络安全宣传周”。作为国家网络空间安全防线的重要组成部分,大型 ...

Gartner发布推动2022年主要数据和分析趋势的三大主题

Gartner发布数据和分析(D&A)领导者在企业中利用2022年主要数据和分析趋势时应拥抱的三大主题,分别是:激发企业活力和多样性、增强人员能力和决策,以及信任的制度化。激发企业活力 ...

苹果释出补丁修复两个 0day 漏洞

苹果周四释出了补丁修复了两个 0day 漏洞。漏洞是由一名未公开名字的研究人员发现的:第一个漏洞 CVE-2022-22675 位于 macOS Monterey 和 iOS 或 iPadOS 中,与越界写(out-of-bo ...

微软37GB源代码被泄露,黑客头目竟是16岁自闭男孩

黑客组织 Lapsus$ 声称他们泄露了从微软内部 Azure DevOps 服务器盗取的 Bing、Cortana 和其他项目的源代码。周日清晨,Lapsus$ 在其 Telegram 频道发布了一张截图,表明他们入 ...

零日漏洞猛增致漏洞利用加速

新发布的研究报告显示,相比2020年,去年在供应商尚未修复之时就遭到利用的零日软件漏洞数量翻了一番;同时,最具影响力的漏洞中超过一半都始于零日漏洞利用。网络安全公司Rapid7研 ...

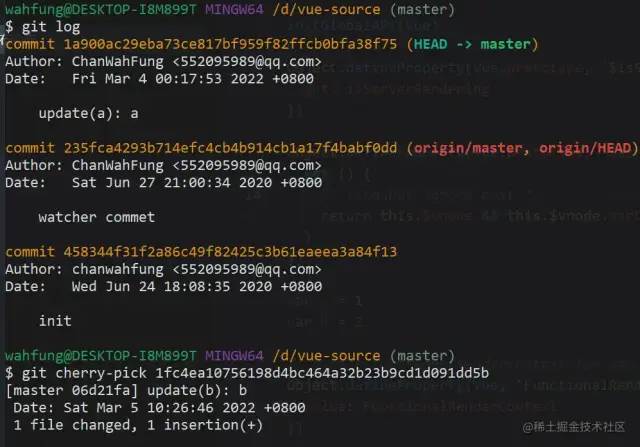

Git 不能只会 pull 和 push,试试这5条提高效率的命令吧!

前言使用 Git 作为代码版本管理,早已是现在开发工程师必备的技能。可大多数工程师还是只会最基本的保存、拉取、推送,遇到一些commit管理的问题就束手无策,或者用一些不优雅的 ...

罗克韦尔自动化 PLC 上的隐藏代码

执行摘要• Team82 和罗克韦尔自动化今天披露了有关罗克韦尔可编程逻辑控制器和工程工作站软件中两个漏洞的一些细节。• CVE-2022-1161 影响 Rockwell 的 Logix 控制器的多 ...

内网学习 | 记一次内网渗透靶场学习

环境搭建web:外网ip - 192.168.10.80内网ip - 10.10.10.80PC:外网ip - 192.168.10.201内网ip - 10.10.10.201DC:内网ip - 10.10.10.10web、PC、DC都处于同一域环境内,需要手动开 ...

一年损失24亿美元,FBI“鹰扫行动”抓捕65名电信诈骗嫌疑人

3月30日,美国联邦调查局FBI发布了一则新闻,汇报了其“鹰扫行动”——打击企业邮件诈骗的最新成果,在美国及海外逮捕了共计65名嫌疑人,其中包括尼日利亚的12人、南非的8人、加拿 ...

CVE-2014-4113提权漏洞学习笔记

一、前言1.漏洞描述该漏洞发生的位置是在驱动文件Win32k.sys中的xxxHandleMenuMessage函数,产生的原因是没有对该函数中调用的xxxMNFindWindowFromPoint函数的返回值进行合法 ...

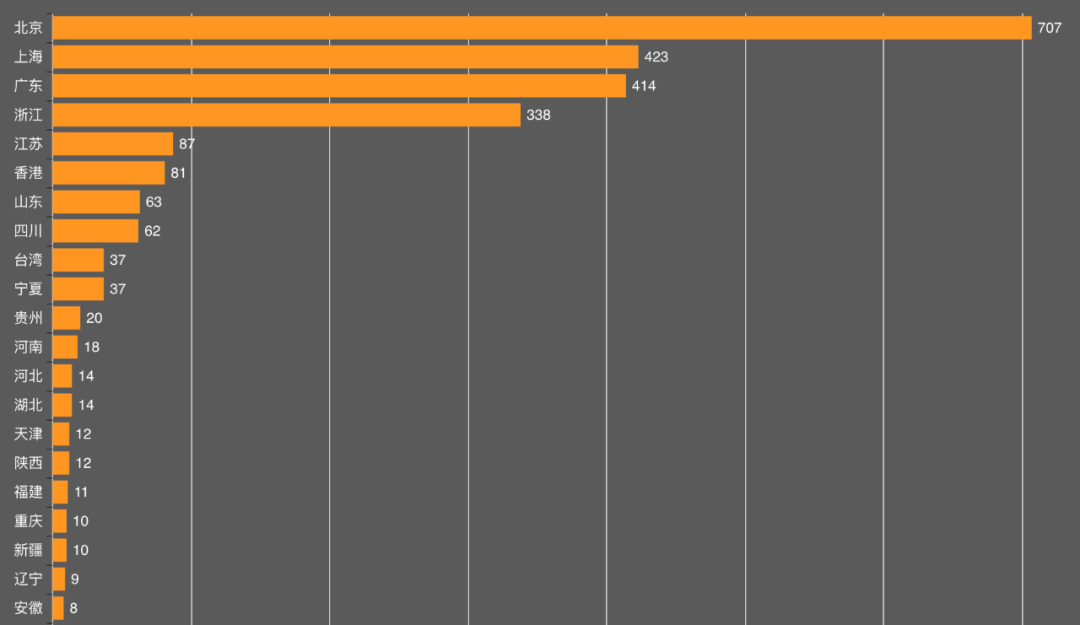

云原生服务风险测绘分析(二): Harbor

一、概述Harbor是由VMware中国团队在2016年开发的一款开源的私有容器镜像仓库,经过多年的市场磨合,目前已被众多的企业、互联网公司和初创公司在生产环境中使用,也被绝大多数开 ...

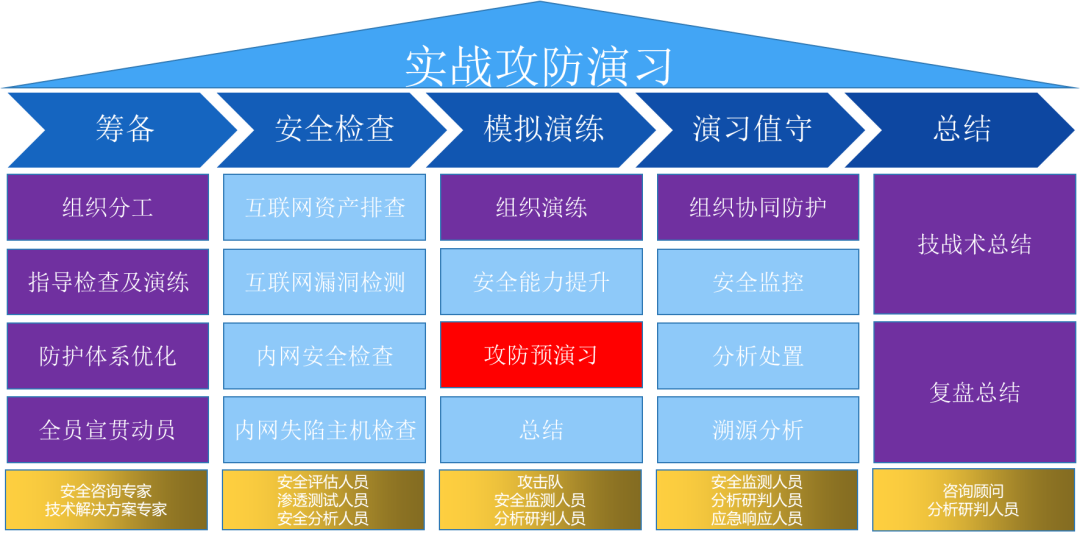

中小型银行实战攻防演练经验分享

随着银行业务快速发展的需要,银行不断拥抱互联网+,在通过互联网为用户提供方便的金融业务的同时,原本相对封闭的金融系统不得不更多地暴露在互联网上,从而扩大了银行业务在互联 ...

勒索软件保护即服务(RPaaS)时代已到来

勒索软件攻击对全球诸多企业造成了毁灭性后果。这些损失超出了与勒索加密数据相关的金钱损失,还包括运营中断、客户不满、监管罚款,以及最糟糕且难以挽回的声誉损失。然而,残酷 ...

警惕!服务外包的失泄密大坑

服务外包,即机关单位把部分后勤服务、技术服务及公共服务,比如餐饮、保洁、信息化运维等,承包给有关市场主体、社会组织承担或者协助开展。

随着经济社会的发展,服务外包在机 ...

人脸识别技术在乌克兰战争中应用的复杂问题

专家周四表示,乌克兰正在使用面部识别技术来识别在其领土上丧生的入侵俄罗斯军队高官,这是一种复杂且前所未有的软件技术途径,可能在应用中会产生一系列问题。有的国家利用这一 ...

一、序言API为当今大多数数字体验提供了动力,API安全性仍然是大多数CXO最关心的问题。尽管数字化转型不断推动API在各个行业的应用,但恶意威胁行为比以往任何时候都更加瞄准AP...

一、序言API为当今大多数数字体验提供了动力,API安全性仍然是大多数CXO最关心的问题。尽管数字化转型不断推动API在各个行业的应用,但恶意威胁行为比以往任何时候都更加瞄准AP... 随着互联网的普及,网络安全变得越来越重要。Java等程序员需要掌握基本的web安全知识,防患于未然,下面列举一些常见的安全漏洞,以及对应的防御解决方案。常见的Web安全问题1.前端...

随着互联网的普及,网络安全变得越来越重要。Java等程序员需要掌握基本的web安全知识,防患于未然,下面列举一些常见的安全漏洞,以及对应的防御解决方案。常见的Web安全问题1.前端... 网安人易失业?这6大能力你达标了吗?想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。但另一边招聘市场又各种抱怨招不到人。其实这也说明一个问题:真实市场...

网安人易失业?这6大能力你达标了吗?想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。但另一边招聘市场又各种抱怨招不到人。其实这也说明一个问题:真实市场...