位置:首页 > 安全分类

攻击面管理(ASM)技术详解和实现

攻击面管理(Attack Surface Management)的概念已经出现三年以上,但是在过去的2021年,整个安全行业突然迅速接纳了它。一方面,这表示行业对实战型攻防技术的认知有了快速提升,另一 ...

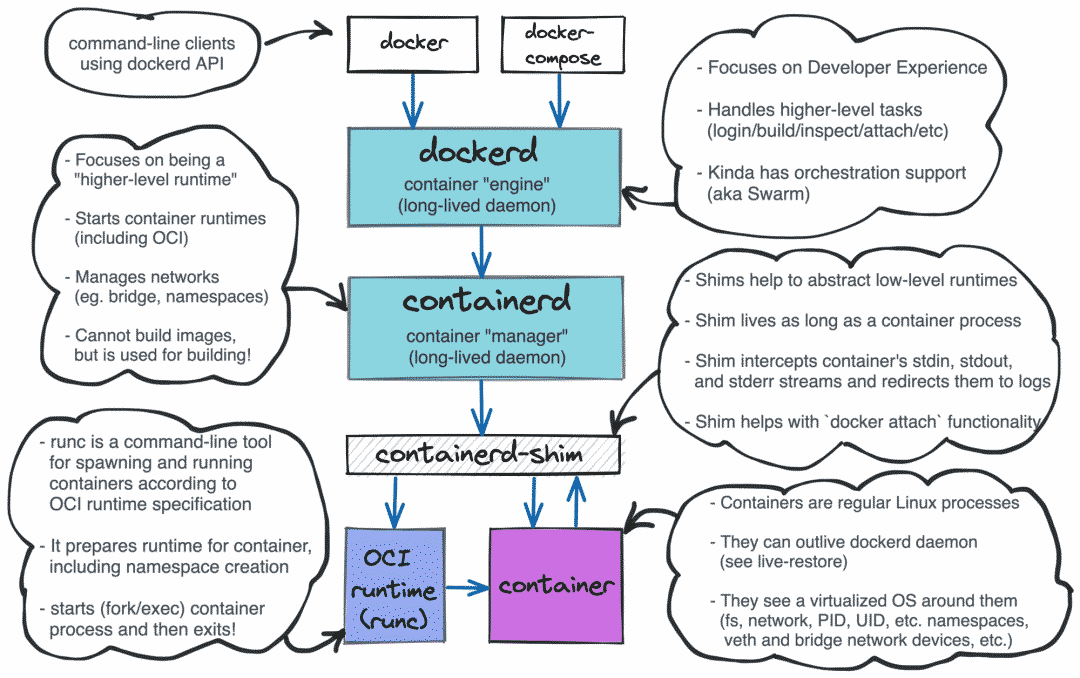

容器安全事件排查与响应

声明本文为笔者对实际容器安全事件的归纳,仅代表个人观点。文末为容器安全事件排查与响应思维导图。引子定位初始入侵位置首先要确认入侵是否发生在容器内,或者说只在容器内。 ...

预警:十大顶级恶意软件榜首Emotet卷土重来

一背景概述根据Check Point Research 发布的全球威胁指数,emotet长期位居榜首,而Check Point Research (CPR) 的 2022 年安全报告中的亮点则是emotet回归,emotet是史上最危险、 ...

“匿名者”入侵俄罗斯最大石油公司,窃取20TB数据

近日,“匿名者”声称入侵了俄罗斯能源巨头Rosneft德国子公司的系统,并窃取了20TB的数据。这一入侵的消息也得到了德国联邦信息安全局BSI的证实,BSI表示支持调查安全漏洞,且已经 ...

内网渗透之内网信息查看常用命令

1、查询网络配置信息ipconfig /all

2、查询操作系统及软件信息(1)查询操作系统和版本信息英文操作系统systeminfo | findstr /B /C:"OS Name" /C:"OS Version"

中文操作系统sy ...

[AI安全论文] 15.Powershell恶意代码检测论文总结及抽象语法树(AST)提取

一.Powershell论文总结近年来,Powershell 由于其易用性强、隐蔽性高的特点被广泛应用于 APT 攻击中,传统的基于人工特征提取和机器学习方法的恶意代码检测技术在 Powershell ...

Price TAG:半自动的电子商务威胁TTP提取

简介电子商务中的网络安全威胁体现在欺诈行为、声誉操纵等方面,这些攻击行为会对用户数据的完整性造成破坏,例如销售量膨胀,商品排名升级,或操纵搜索引擎的结果以在短时间内获得 ...

中国信通院发布《数字营销异常流量研究报告(2022年)》

近年来,我国数字经济蓬勃发展,党中央高度重视发展数字经济,实施网络强国战略和国家大数据战略,拓展网络经济空间,支持基于互联网的各类创新,推动互联网、大数据、人工智能和实体经 ...

Windows本地提权漏洞CVE-2014-1767分析及EXP编写指导

简介1.1 写作目的这是我的第四篇CVE文章,相比前面三篇,我认为这篇文章研究的CVE漏洞,是最难,同时也是最值得学习的一个提权漏洞。尽管之前的漏洞也很优秀,但这个漏洞我认为是优秀 ...

5起违反保密法律法规典型案例

2022年2月,浙江省国家保密局公开通报5起最新违反保密法律法规典型案例。2021年,浙江省委保密委员会办公室、省国家保密局依法依规查处了一批违反保密法律法规的案件。现通报5 ...

SQLMAP-Tamper之较为通用的双写绕过

前言21年省决赛的SQLITE注入就是用的双写绕过,当时是手搓代码打的,这几天想起来了,寻思着写个tamper试试。一开始以为很简单,后来才发现有很多要注意的点,折磨了挺久。等弄完才明 ...

数据跨境流动 :针对处理者的BCRs工作要点

译者按:有约束力的公司规则(Binding Corporate Rules,“BCR”)是欧盟GDPR规定的数据跨境传输机制之一,特别适用于跨国公司内部的数据跨境传输。为了指引BCR的制定、申请与审批,EDP ...

Conti内部聊条记录暴露勒索软件团伙工作日常

在办公室或者远程工作,人力资源团队具有严格的招聘流程,还有绩效评估、职业发展和奖金,乍一听像是任何一个普通正规的软件开发团队。但这里要说的不是一家软件公司,而是Conti,最 ...

Conti泄露数据分析

安全博主Brian Kreb对Conti勒索软件泄露数据的详细分析,为我们揭开了成功网络犯罪团队的内幕;这个近百人的Conti核心团伙,在采购业内优秀产品服务上可谓重金投入。每月花费数千 ...

前NSA/CIA网络间谍建言当前俄美网络攻防对抗可能恶化升级态势

3月12日,POLITICO刊文,称三位在网络行动方面有经验的专家-前美国NSA/CIA网络间谍进行了采访,以期探寻在俄乌冲突期间,美国和俄罗斯如何应对日益扩大外溢的网络战威胁。黑客们告 ...

乌克兰安全研究人员吐槽HackerOne漏洞赏金平台不让提取资金

由 HackerOne 支持代表发给安全研究员 Vladimir Metnew 的一封电子邮件可知:“如果你身处乌克兰、俄罗斯、或白罗斯,那当前所有的通信和交易都将被暂缓”。让人无语的是,尽管Me ...

告别脚本小子系列丨JAVA安全(4)——ClassLoader机制与冰蝎Webshell分析

前言告别脚本小子系列是本公众号的一个集代码审计、安全研究和漏洞复现的专题,意在帮助大家更深入的理解漏洞原理和掌握漏洞挖掘的思路和技巧。系列课程包含多篇文章,往期课程 ...

渗透某勒索服务器

和我一起合租的室友喜欢玩微信摇一摇。我劝他别信这些,都是骗人的。他告诉我,你不懂,我相信总有一天会摇到属于我的那个“她”。终于,在某年某月某日,我的室友终于摇到了他口中 ...

3·15晚会曝光丨“免费WiFi”App暗藏陷阱:不仅根本连不上 还致隐私大曝光

最近,许多“免费WiFi”的广告在手机上频繁出现。应用市场上,打着提供“免费WiFi连接”服务的应用程序也比比皆是。真的可以免费吗?背后藏着什么猫腻呢?315信息安全实验室对此展 ...

利用NPM仓库充当文件托管服务

STATEMENT声明由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,雷神众测及文章作者不为此承担任何责任。雷神众测拥有对此文章的修 ...

利用本地RPC接口的UAC Bypass

AppInfo是一个本地RPC服务,其接口ID为201ef99a-7fa0-444c-9399-19ba84f12a1a,AppInfo 是 UAC 提升的关键。ShellExecuteEx()通过 RPC 调用将所有提升请求转发到 AppInfo NT 服 ...

信息通信及互联网行业企业合规师教材大纲研讨会暨编写启动会在京召开

2022年3月10日,信息通信及互联网行业企业合规师教材大纲研讨会暨编写启动会在北京召开。本着持续输出行业合规人才、助力构筑行业合规生态的目标,中国信息通信研究院(以下简称 ...

工信部通报14款存在问题的APP应用

2022年3月14日,工信部信息通信管理局发布《关于APP侵害用户权益整治“回头看”发现问题的通报(2022年第2批,总第22批)》,对仍然存在问题的14款APP进行通报,并责令其在3月21日前完 ...

XDR关键能力与产品演进分析

随着人工智能技术的快速融入,新一代网络技术使攻击变得更加隐蔽和快速,基于对抗性机器学习的攻击和高级威胁使攻防对抗的战斗越来越惨烈,而为了应对各种挑战,“XDR”解决方案应 ...

实施零信任网络访问的五个最佳实践

许多企业组织对零信任网络访问(Zero Trust Network Access,简称“ZTNA”)的兴趣非常浓厚,因为这是替代传统VPN技术的一种有效方式,但是企业普遍缺乏实施方面的经验。Gartner分析 ...

一、序言API为当今大多数数字体验提供了动力,API安全性仍然是大多数CXO最关心的问题。尽管数字化转型不断推动API在各个行业的应用,但恶意威胁行为比以往任何时候都更加瞄准AP...

一、序言API为当今大多数数字体验提供了动力,API安全性仍然是大多数CXO最关心的问题。尽管数字化转型不断推动API在各个行业的应用,但恶意威胁行为比以往任何时候都更加瞄准AP... 随着互联网的普及,网络安全变得越来越重要。Java等程序员需要掌握基本的web安全知识,防患于未然,下面列举一些常见的安全漏洞,以及对应的防御解决方案。常见的Web安全问题1.前端...

随着互联网的普及,网络安全变得越来越重要。Java等程序员需要掌握基本的web安全知识,防患于未然,下面列举一些常见的安全漏洞,以及对应的防御解决方案。常见的Web安全问题1.前端... 网安人易失业?这6大能力你达标了吗?想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。但另一边招聘市场又各种抱怨招不到人。其实这也说明一个问题:真实市场...

网安人易失业?这6大能力你达标了吗?想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。但另一边招聘市场又各种抱怨招不到人。其实这也说明一个问题:真实市场...