位置:首页 > 安全分类

中国信通院圆满完成《江苏省5G应用“领航”行动计划(2022-2024年)》编制支撑工作

2022年3月15日,江苏省工业和信息化厅会同省委网信办、省发展改革委等13个部门联合印发《江苏省5G应用“领航”行动计划(2022-2024年)》(以下简称“《行动计划》”)。《行动计划》 ...

Telegram在巴西被封禁,只因电子邮件问题未收到法院传票?

因Telegram未能遵守法院命令,巴西最高法院部长Alexandre de Moraes于上周五宣布禁止Telegram在巴西运营,并要求巴西国家电信局通知各互联网提供商在五天内下架该即时通讯应用 ...

国务院联席办领导莅临工信部反诈专班指导反诈工作

2022年2月15日上午,国务院打击治理电信网络新型违法犯罪工作部际联席会议办公室主任、公安部刑侦局局长刘忠义一行莅临工信部反诈专班实地调研,慰问专班全体人员。国务院联席 ...

《关于强化国家数据灾备体系建设的提案》:大力推进数据灾备信创工程

编者按:今年全国两会,农工民主党中央提交了《关于强化国家数据灾备体系建设》的提案,分析了我国在数据灾备领域的现状,并就加强数据灾备体系建设提出建议。根据刚刚修订的《中华 ...

美国网络空间国防工业能力发展分析

摘 要:美国作为世界上最早成体系推动网络空间能力建设的国家,其网络空间软硬件、信息技术服务等均处于全球供应链顶端,网络空间研发能力、试验测试能力和管理能力的“起点”较 ...

美欧同时警告卫星通信网攻威胁:俄乌军事冲突致卫星网络攻击风险飙升

CISA当地时间17日发布警告称,该机构意识到美国和国际卫星通信 (SATCOM) 网络可能面临的威胁。成功入侵 SATCOM 网络可能会给 SATCOM 网络提供商的客户环境带来风险。CISA 建 ...

俄罗斯参战军人个人信息疑泄露,网络战愈演愈烈

俄乌战事正酣之际,乌克兰媒体《乌克兰真理报》3月1日在其网站发布了在乌克兰作战的12万俄罗斯军人的个人信息,称这些信息由乌克兰国防战略中心获取,来源可靠。这12万条个人资 ...

打造一个完美的 web 测试环境

在做网站的测试时,抓包扫描必不可少,如何将测试的所有记录保存下载,待后续分析呢?先来看一个架构图:图中的工具好像都认识,然而这些工具之间的关系是怎么样的?我们在测试时,通常会开 ...

Log4Shell漏洞已经被修补好了吗

近日,安全厂商发现一个最新的后门程序正在网络上传播,企图感染尚未修补Log4j漏洞的Linux装置。 自去年被安全研究人员揭露后,Log4j漏洞已经被Elknot、Gafgyt、Mirai、Tsusnami ...

都2022年了,还不知道网络安全职业方向?气得盾叔都快脑血栓了

2022年已过去3个月,马上又该迎来一年一度的毕业实习了,盾叔记得自己当年实习就是4月份开始的,整整待了6个月,不过具体情况还是根据自己学校而定,在3月份的档口,其实不论是大学生还 ...

金融科技信任场景中的区块链应用

区块链技术是信任的引擎,是数字经济时代的信任新基建。我国区块链相关指导政策向好,金融科技企业的区块链技术投入日渐增多,应用场景愈发广泛。我们通过对区块链技术在交易信息 ...

花式沉默Defender

编者注:本文仅供学习研究,严禁从事非法活动,任何后果由使用者本人负责。前言总结了一下现在还能用的关闭Defender的方法,部分是原创,一部分借鉴的大佬。觉得字多的同学可以直接跳 ...

黑灰产攻防对抗——中睿天下代理秒拨IP防护研究

01网络攻击代理现状随着攻击者防溯源和绕过防护意识的加强,攻击者进行网络攻击时常使用代理IP进行攻击,防止非法攻击时被追踪到身份信息。目前常见的代理方式有socks代理、HTT ...

以分层管控措施缓解安全警报过载

很多安全运营团队常常被大量警报淹没,这严重影响了其工作效率,甚至使其对响应警报的能力产生怀疑和缺乏信心。企业组织在面对网络安全威胁时,应选择合适的警报管理工具,并实施 ...

当SQL注入遇到诡异的编码问题

本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。前言最近给甲方爸爸做渗透测试时发现了一个诡异的SQL注 ...

使用Rsync同步备份两个web服务器文件

同步Web服务器的优势使用rsync创建Web服务器备份的主要优点如下:Rsync仅同步那些已更改的字节和数据块。Rsync能够检查和删除备份服务器上已从主Web服务器中删除的那些文件和 ...

渗透工具|批量探测内网Windows出网脚本

转载于https://github.com/syyu6/WinRpcTest

WinRpcTest利用RPC服务,批量探测Windows出网机器前言实战中经常碰到内网Windows机器不出网的情况,一台一台登录测出网非常麻烦。 ...

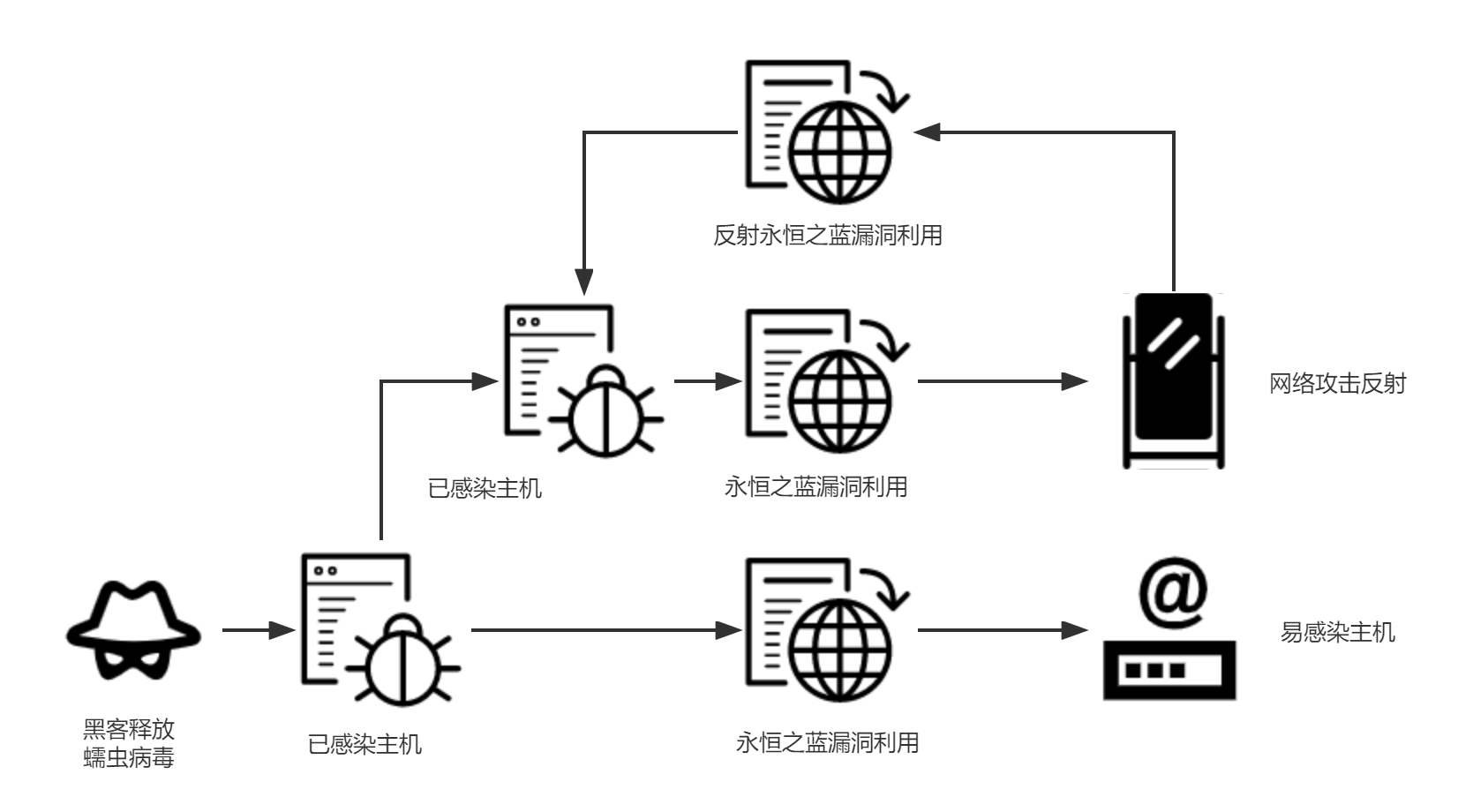

网络攻击反射技术在蠕虫病毒特征捕获场景中的应用

导读目前,针对蠕虫病毒特征捕获场景,主流解决方案主要是基于现有的蜜罐技术、主机监控技术、入侵检测技术、沙箱技术等实现。在捕获几率、引入安全风险、捕获未知蠕虫等方面存 ...

新型勒索软件会擦除电脑上的所有文件

中关村在线消息,黑莓威胁情报团队最近表示,一款自2021年8月存续至今的LokiLocker勒索软件,正在互联网上传播肆虐。据悉,该恶意软件采用了AES+RSA的加密方案,若用户拒绝在指定期限 ...

Kubernetes中如何使用临时容器进行故障排查

容器及其周围的生态系统改变了工程师部署、维护和排查工作负载故障的方式。但是,在 Kubernetes 集群上调试应用程序有时可能会很困难,因为你可能在容器中找不到所需的调试工具 ...

油泵和常见路由器一样存在安全隐患

过去几年发生了多起加油站油泵被入侵,数百甚至数万加仑的汽油被盗的安全事件。油泵和家用路由器一样存在安全隐患。卡巴斯基研究人员在 2018 年发现部分油泵使用的嵌入式控制 ...

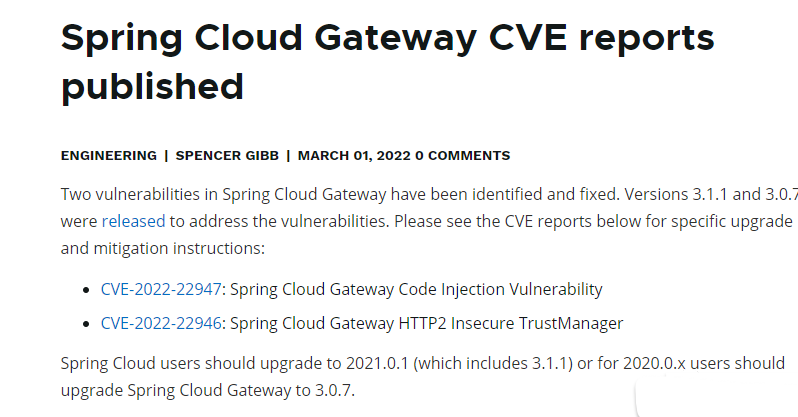

Spring Cloud 爆高危漏洞!

Spring Cloud 突发漏洞Log4j2 的核弹级漏洞刚告一段落,Spring Cloud Gateway 又突发高危漏洞,又得折腾了。。。2022年3月1日,Spring官方发布了关于Spring Cloud Gateway的两个C ...

CVE-2012-1889 暴雷漏洞分析与利用小记

本文为看雪论坛优秀文章看雪论坛作者ID:JokerMss漏洞信息“雷暴”是CVE-2012-1889漏洞,在2012年曝光的一种微软的XML核心组件漏洞,该漏洞源于未初始化内存的位置。远程攻 ...

常见的WAF绕过、进程及识别工具

0X00 WAF简介WAF对于一些常规漏洞(如注入漏洞、XSS漏洞、命令执行漏洞、文件包含漏洞)的检测大多是基于“正则表达式”和“AI+规则”的方法,因此会有一定的概率绕过其防御。 ...

漏洞挖掘分析技术总结

漏洞挖掘分析技术有多种,只应用一种漏洞挖掘技术,是很难完成分析工作的,一般是将几种漏洞挖掘技术优化组合,寻求效率和质量的均衡。1.人工分析 人工分析是一种灰 ...

一、序言API为当今大多数数字体验提供了动力,API安全性仍然是大多数CXO最关心的问题。尽管数字化转型不断推动API在各个行业的应用,但恶意威胁行为比以往任何时候都更加瞄准AP...

一、序言API为当今大多数数字体验提供了动力,API安全性仍然是大多数CXO最关心的问题。尽管数字化转型不断推动API在各个行业的应用,但恶意威胁行为比以往任何时候都更加瞄准AP... 随着互联网的普及,网络安全变得越来越重要。Java等程序员需要掌握基本的web安全知识,防患于未然,下面列举一些常见的安全漏洞,以及对应的防御解决方案。常见的Web安全问题1.前端...

随着互联网的普及,网络安全变得越来越重要。Java等程序员需要掌握基本的web安全知识,防患于未然,下面列举一些常见的安全漏洞,以及对应的防御解决方案。常见的Web安全问题1.前端... 网安人易失业?这6大能力你达标了吗?想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。但另一边招聘市场又各种抱怨招不到人。其实这也说明一个问题:真实市场...

网安人易失业?这6大能力你达标了吗?想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。但另一边招聘市场又各种抱怨招不到人。其实这也说明一个问题:真实市场...