位置:首页 > 安全分类 > WEB安全

2021活跃勒索组织之DoppelPaymer

1. 组织背景

2020年9月10日,德国杜塞尔多夫大学诊所被攻击,此次攻击影响了诊所的运作,一位病人可能因此导致延误治疗最终死亡。这是第一例勒索软件攻击间接导致的人员死亡,而该攻击背后的组织就是DoppelPaymer。

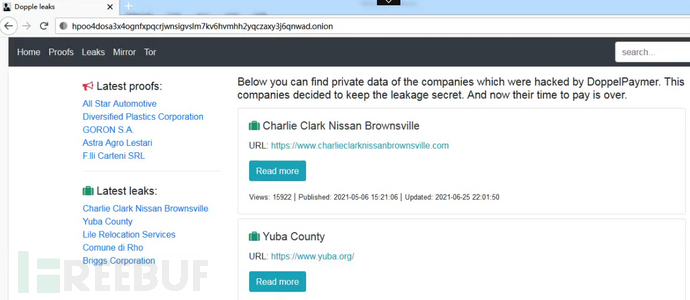

DoppelPaymer组织出现于2019年6月,也拼作DopplePaymer。经过分析,相应软件代码与BitPaymer大量重叠,故推测该组织由BitPaymer发展而来。2020年2月,DoppelPaymer建立“Dopple Leaks”站点如图1所示,用于发布在勒索活动中窃取的文件,给受害者施加压力。其策略是先公布一小部分窃取文件证明自己进行了攻击,如果拒绝支付赎金,则将所有窃取文件公布。

图1 Dopple Leaks站点

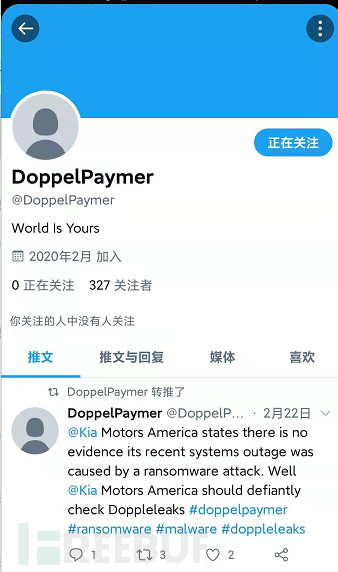

同样在2020年2月,为促使受害者支付赎金,DoppelPaymer甚至专门创建了twitter账户,图2展示了DoppelPaymer针对起亚汽车公司攻击事件的回复。

图2 针对起亚公司攻击事件的回复信息

2. 近期活动

DoppelPaymer组织2021年上半年仍然非常活跃,勒索攻击活动中,引起人们较多关注的有:

1月,美国南卡罗莱纳州乔治敦县计算机网络被攻击,约1G数据被公布,包括应付账款、财务信息等

2月,韩国汽车厂商起亚和现代位于美国的公司被攻击,该攻击导致公司IT中断,影响了汽车销售,车主用来操作车辆的应用程序被迫离线无法使用,攻击者索要2000万美元赎金

3月,美国加利福尼亚州的Azusa警察局被攻击,攻击者索要80万美元赎金,警察局拒绝支付赎金,随后数据被公布,包括案件调查、业务记录、财务薪金、个人身份信息等

4月,美国爱荷华州联合社区学校被攻击,拒绝支付赎金,随后工作人员和学生的数据被公布

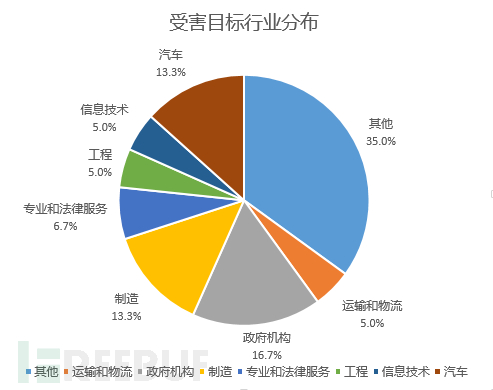

根据已披露的数据,2021上半年,DoppelPaymer攻击目标涵盖了运输和物流、政府机构、制造、专业和法律服务、工程、信息技术、汽车等重要行业。新华三攻防实验室统计了受害者行业分布如图3,其中政府机构和汽车行业受到攻击的比率较高。

图3 受攻击行业分布统计

3. 技术演变和分析

3.1 技术总结

DoppelPaymer的攻击流程与一般勒索组织保持一致,攻击各阶段会使用多种技术手段:

1. 初步入侵:购买搜索引擎广告诱导受害者下载虚假软件升级程序、发送钓鱼邮件、使用RDP凭证

2. 权限扩大:使用Mimikatz、Procdump、Rubeus、LaZagne、LSASecretsView获取更多凭证

3. 权限维持:使用Cobalt Strike后门、QAKBOT木马、Dridex木马,、PowerShell Empire框架维持权限

4. 数据窃取:使用QAKBOT相应模块上传数据

5. 数据加密:使用BitsAdmin从http://MediaFire.com下载勒索软件执行

将加密软件作为最终载荷植入目标系统之前,攻击者会使用 Process Hacker工具终止占用文件的进程,防止加密时遇到文件被占用无法读写的问题。

勒索软件的加密方式为:2048位RSA+256位AES,在加密时会使用多线程提高加密速度。和其他组织相比,该组织的勒索软件有更多的分析对抗手段:

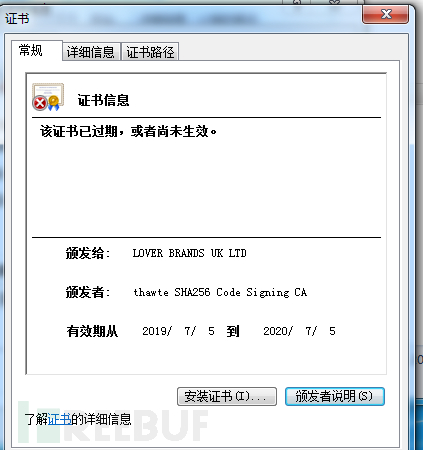

使用窃取的证书进行伪装

多次使用特定参数计算正确执行位置,跳转执行,以此对抗自动化工具分析和人工分析

使用NTFS备用数据流隐藏自身

替换正常服务的可执行文件进行伪装

"随用随导"式地使用api

这些技巧的使用提高了分析人员的分析难度。另外,在促使支付赎金方面,DoppelPaymer也使用了多种施压手段,除了在网站公布少量数据之外,该组织还会给受害者打电话,使用twitter账户交流等。

3.2 勒索行为特征

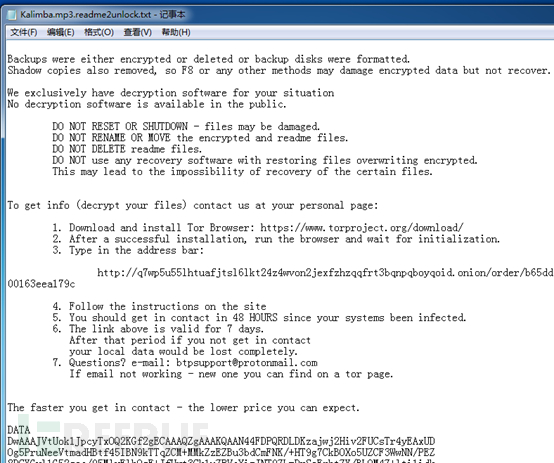

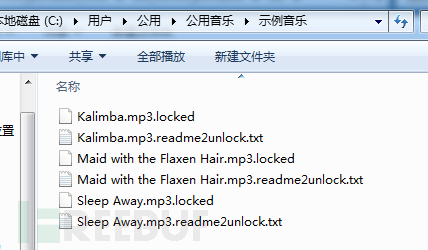

DoppelPaymer执行后,会为每个文件生成对应的勒索信,勒索信文件名为[filename].readme2unlock.txt,勒索信部分内容如图4,告知并提醒受害者尽快支付赎金:

图4 勒索信部分内容

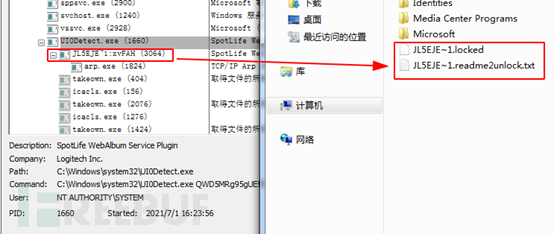

被加密文件名添加统一后缀".locked",如对hello.txt进行加密后得到hello.txt.locked文件,其对应勒索信为hello.txt.readme2unlock.txt。图5展示了示例音乐文件夹被加密文件格式:

图5 示例音乐文件加密格式

3.3 勒索流程分析

为了躲避安全检测,DoppelPaymer会使用窃取的证书进行伪装,其中证书的有效期从2019/7/5至2020/7/5, 如图6。

图6 利用证书伪装自身

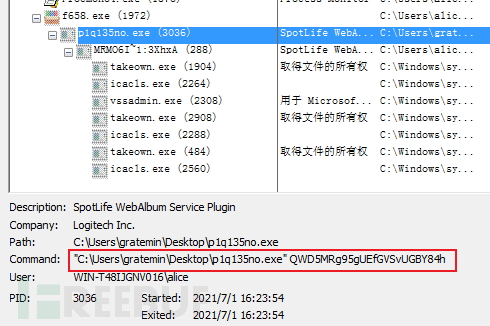

DoppelPaymer通过随机生成进程名并开启进程p1q135no.exe,在某次运行中,p1q135no.exe进程树如图7所示。从图7中可以观察到,p1q135no.exe使用了NTFS备用数据流技术来隐藏真正的子进程相关文件。

图7 p1q135no.exe进程树

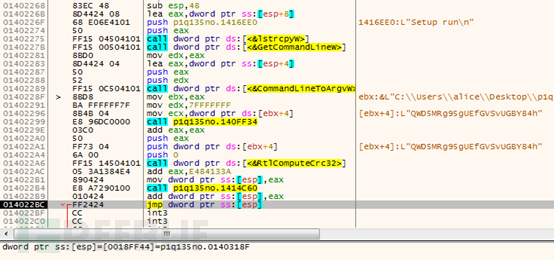

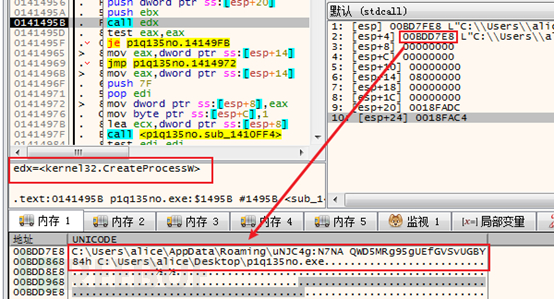

为加大逆向分析的难度,p1q135no.exe通过获取参数QWD5MRg95gUEfGVSvUGBY84h并执行命令,经过计算跳转到众多分支中的正确地址处继续执行,如图8。

图8

值得一提的是,p1q135no.exe在创建子进程时,会将自身路径作为参数传入子进程,如图9所示。而子进程创建后,会根据传入的参数删除父路径中的文件信息。

图9 传入自身路径给子进程

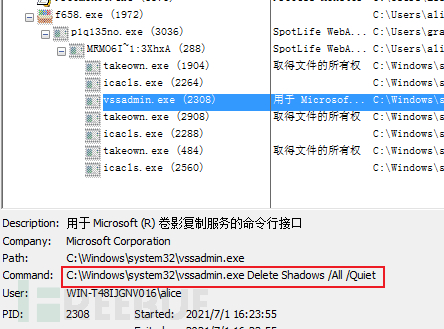

为阻止技术人员对勒索软件加密的文件进行取证恢复 DoppelPaymer使用Windows组件vssadmin.exe删除系统上的所有Volume Shadow副本,如图10。

图10 利用vssadmin删除卷影

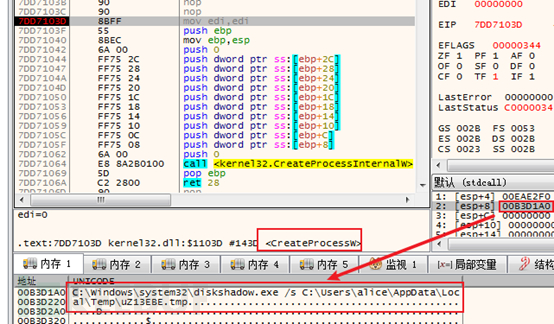

除了vssadmin删除卷影的模式之外,在该勒索软件中还存在另一种调用系统目录下diskshadow.exe删除卷影的方法,如图11。

图11 利用diskshadow删除卷影

其中,uZ13EBE.tmp文件内容为:

delete shadows all

exit

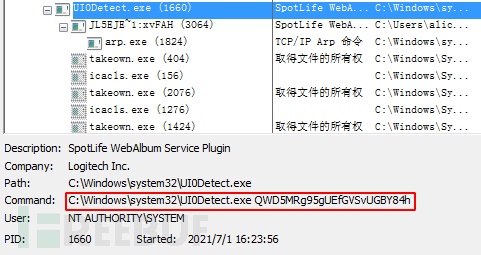

执行卷影删除后便开始加密文件, DoppelPaymer会替换一个已存在服务对应的可执行文件,使用该服务来进行文件加密,某次替换服务如图12.

图12

图12

图13展示了用于加密的服务进程UI0Detect.exe

图13 执行加密

与许多其他勒索软件一样,DoppelPaymer对于某些类型的文件不会加密。通常勒索软件这样做是为了维护系统的稳定性,从而将攻击目标集中在工作文档或个人文件上。它跳过的文件类型后缀包括:

exe、dll、lnk、ico、ini、msi、chm、sys、hlf、lng、inf、ttf、cmd

有趣的是,由于服务创建子进程对文件命名是随机的,在加密文件时,还会对子进程中文件加密,如图14所示。

图14

加密完成后,DoppelPaymer会读取备用数据流的数据,对被替换的服务文件进行恢复。

4. 总结

DoppelPaymer组织自2019年就开始了勒索活动,至今仍然活跃。在出现新的勒索方式时,该组织也及时跟进,以提高攻击的成功率和受害者支付赎金的意愿。另外,该组织创新性地采用社交软件曝光受害者的行为,让受害者承受了更大的压力。

DoppelPaymer组织的攻击活动一方面会对公司企业造成经济损失和严重的数据泄露,另一方面还会影响社会活动的正常展开,严重时甚至会威胁人身安全。因此,用户需要做好防御,为财产和人身安全负责。

一、序言API为当今大多数数字体验提供了动力,API安全性仍然是大多数CXO最关心的问题。尽管数字化转型不断推...

一、序言API为当今大多数数字体验提供了动力,API安全性仍然是大多数CXO最关心的问题。尽管数字化转型不断推... 随着互联网的普及,网络安全变得越来越重要。Java等程序员需要掌握基本的web安全知识,防患于未然,下面列举一些...

随着互联网的普及,网络安全变得越来越重要。Java等程序员需要掌握基本的web安全知识,防患于未然,下面列举一些... 在当今数字化快速发展的时代,网络安全已成为一个备受瞩目的领域。随着网络攻击事件频发,企业和个人对网络安全...

在当今数字化快速发展的时代,网络安全已成为一个备受瞩目的领域。随着网络攻击事件频发,企业和个人对网络安全... 2025年,普通人的出路何在?网络安全或成优选在2025年的今天,随着科技的飞速发展和社会的不断进步,许多人仍在为寻...

2025年,普通人的出路何在?网络安全或成优选在2025年的今天,随着科技的飞速发展和社会的不断进步,许多人仍在为寻... 2025学网络安全好吗?网络安全工程师就业前景如何?在世纪的信息化时代,网络已经成为我们生活中不可或缺的一部分...

2025学网络安全好吗?网络安全工程师就业前景如何?在世纪的信息化时代,网络已经成为我们生活中不可或缺的一部分... 在信息技术日新月异的今天,运维岗位作为企业与数字世界之间的桥梁,承载着确保系统稳定运行、保障数据安全、优...

在信息技术日新月异的今天,运维岗位作为企业与数字世界之间的桥梁,承载着确保系统稳定运行、保障数据安全、优... 随着科技的飞速发展,网络安全已经成为各行各业不可或缺的一部分,吸引了无数追求技术挑战与高薪职业的人才。然...

随着科技的飞速发展,网络安全已经成为各行各业不可或缺的一部分,吸引了无数追求技术挑战与高薪职业的人才。然... 网络安全培训,线上还是线下?一文解析!在数字化时代,网络安全已成为企业和个人不可忽视的重要领域。面对日益复杂...

网络安全培训,线上还是线下?一文解析!在数字化时代,网络安全已成为企业和个人不可忽视的重要领域。面对日益复杂...